由《幻兽帕鲁》私服漏洞引发的攻击面思考

《幻兽帕鲁》私服意外丢档

当了一天的帕鲁,回家开机抓帕鲁的时候发现服务器无法连接。运维工具看了下系统负载发现 CPU 已经跑满。

故障排查

登录服务器进行排查发现存在可疑的 docker 进程。

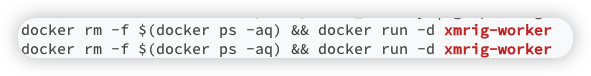

经过一番艰苦的溯源,终于在命令行历史中发现了端倪

经过一番艰苦的溯源,终于在命令行历史中发现了端倪

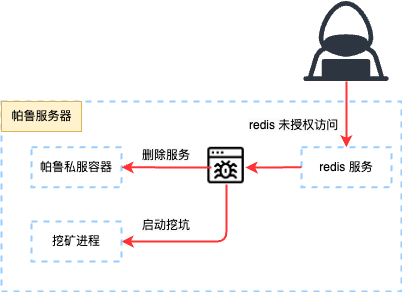

攻击者为了实现挖坑的收益最大化,删除了服务器上的所有 docker,并启动了一个挖坑进程。恰巧帕鲁的私服也是通过 docker 的方式进行的部署,惨遭波及。 想到我辛苦一小时抓的海誓龙,多次丝血逃跑的艰辛,必须溯源下去。

攻击者为了实现挖坑的收益最大化,删除了服务器上的所有 docker,并启动了一个挖坑进程。恰巧帕鲁的私服也是通过 docker 的方式进行的部署,惨遭波及。 想到我辛苦一小时抓的海誓龙,多次丝血逃跑的艰辛,必须溯源下去。

通过后续进一步的排查,最终定位到了攻击者真实的入侵路径。

通过后续进一步的排查,最终定位到了攻击者真实的入侵路径。

亡羊补牢

在一位资深“黑客”朋友的指导下,我在众多安全产品中选择了一款使用最便捷的 SAAS 工具进行服务器漏洞的监控。其打动我的优势如下:

1. SAAS 应用,微信登录,无需部署,开箱即用

2. 24 小时监控,无需专业知识

3. 支持公众号推送告警,对我这种不使用办公社交软件的用户极为友好

4. 每月仅需 5 元

顺便给大家推荐下这个工具:云图极速版 - 攻击面发现,攻击面管理工具