6-8漏洞利用-Telnet认证过程抓包分析

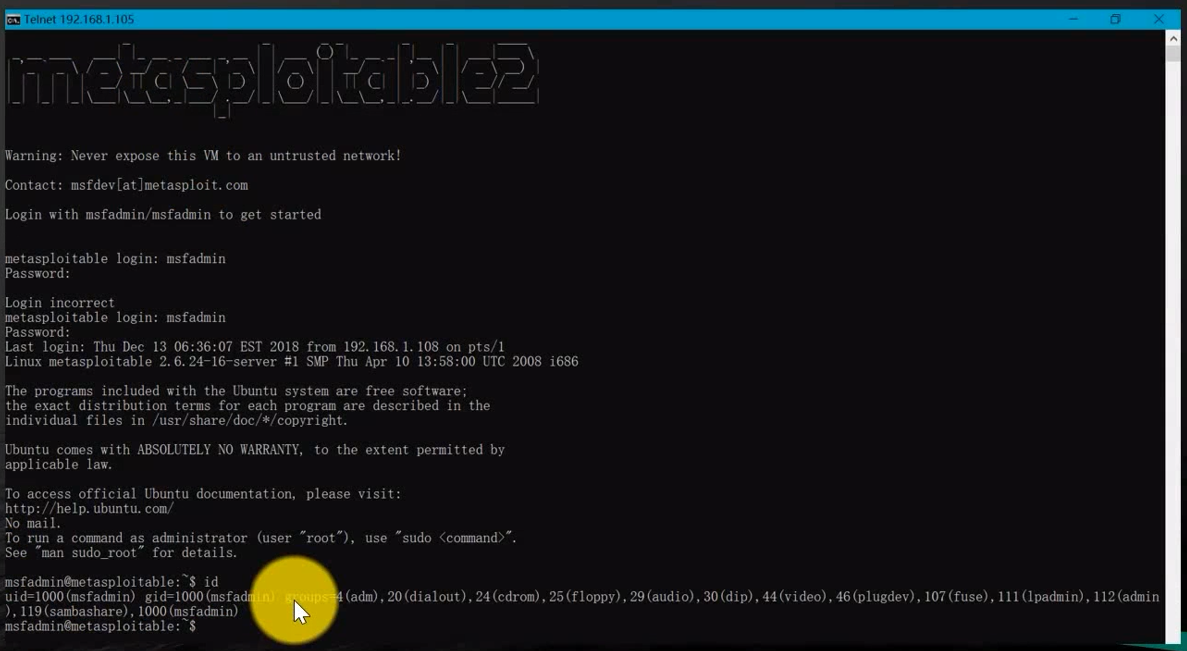

telnet客户端连接telnet服务器

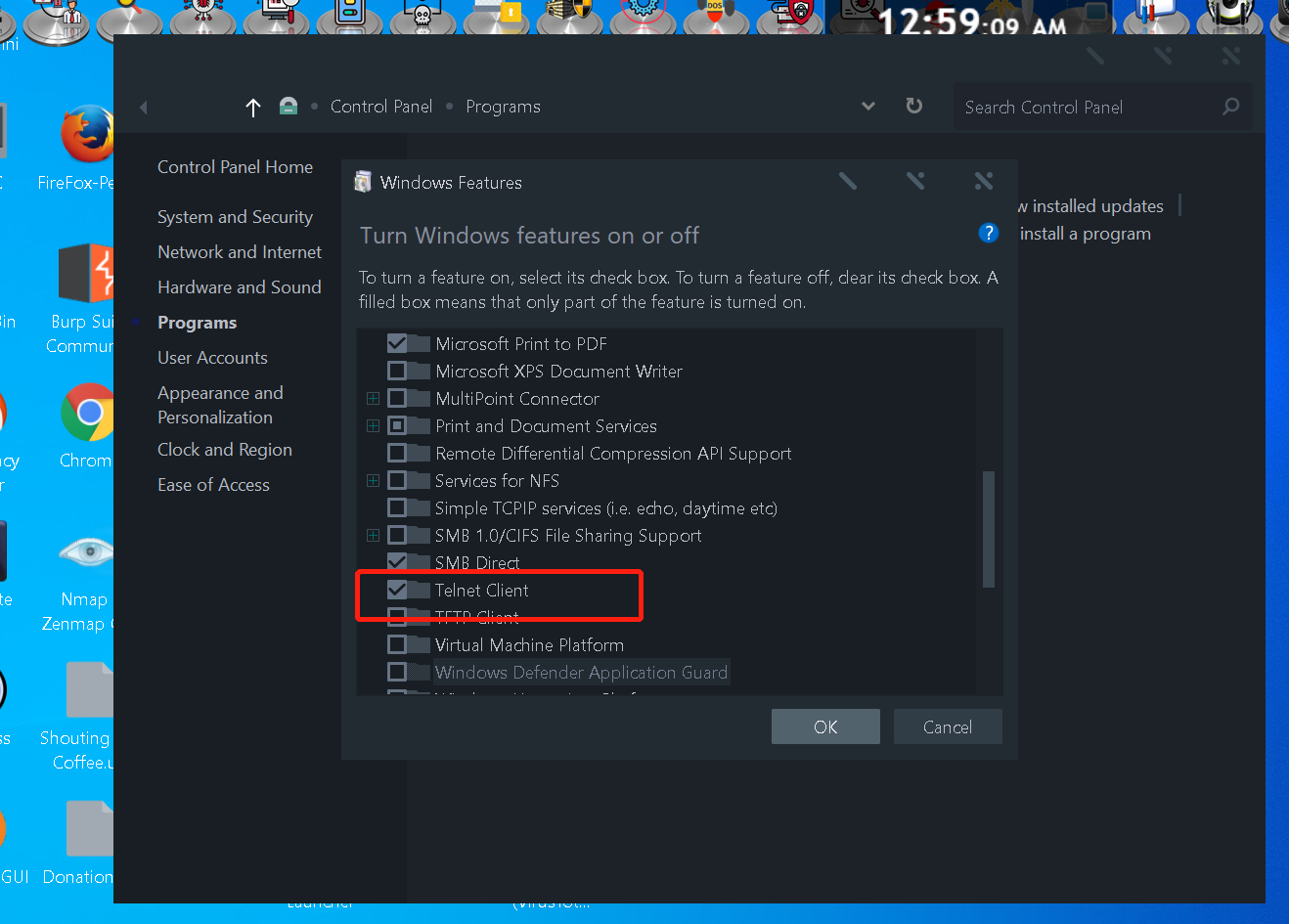

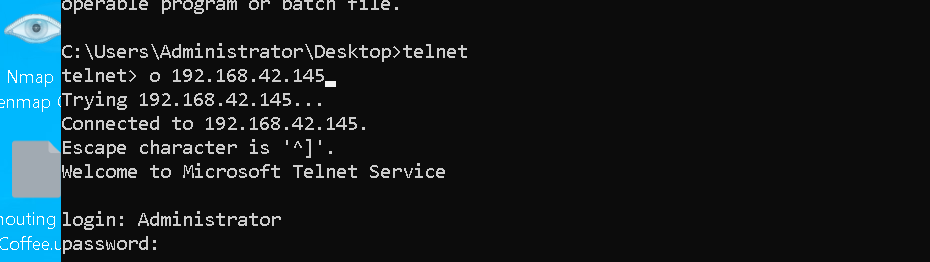

windows下开启telnet客户端,连接telnet服务端。

这个是我们连接之后的页面,默认情况下,windows是没有开启telnet,我们需要人工开启

win+r>control>程序>启动或关闭windows功能

在这里找到telnet客户端,勾选点击确定,现在我们开启telent客户端,我们就可以使用telnet进行连接

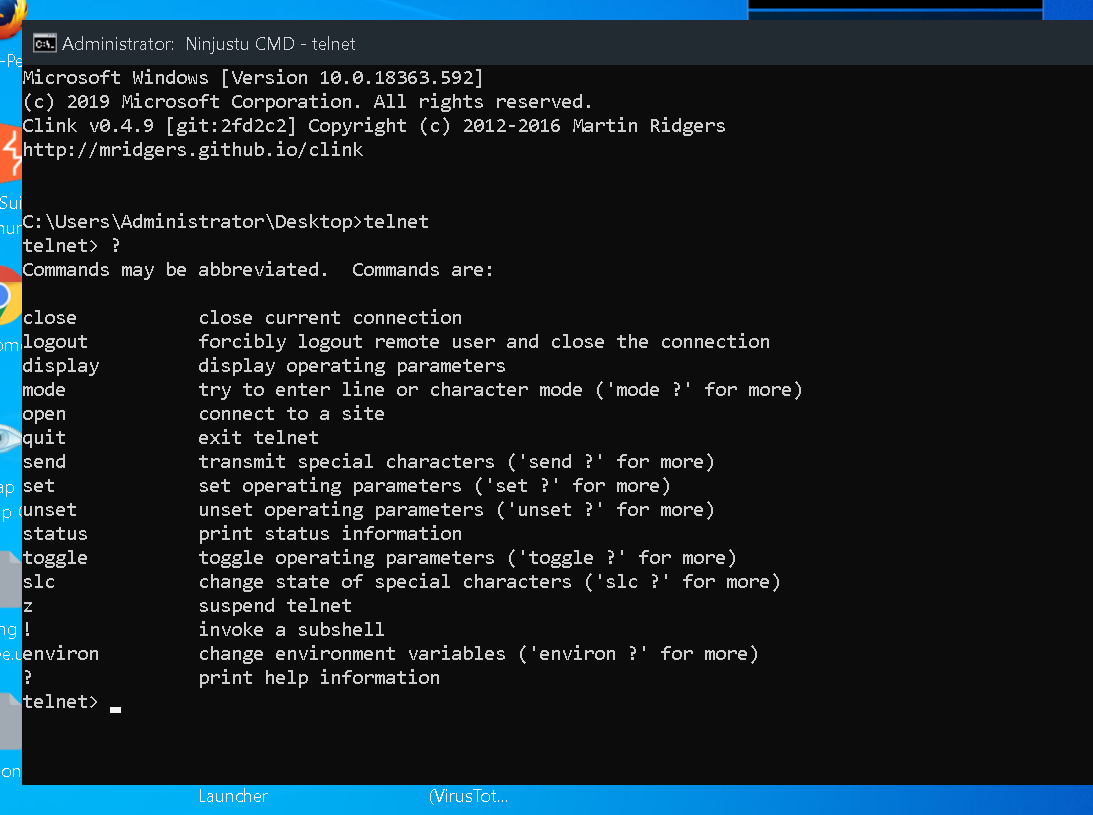

telnet

//回车

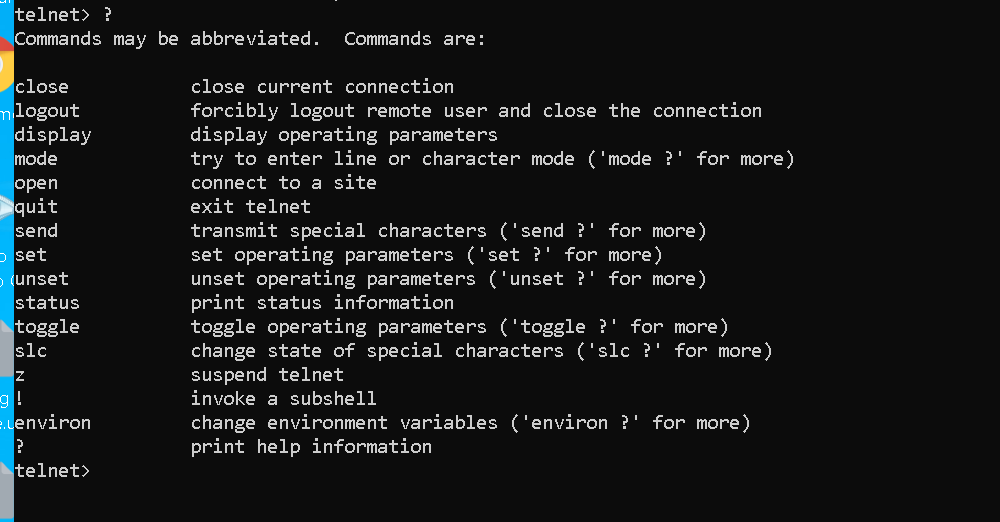

我们打开telnet客户端,输入?,来查看帮助信息

?

因为我们之前测试的telnet客户端是192.168.1.105的telnet是23号端口

o 192.168.42.145

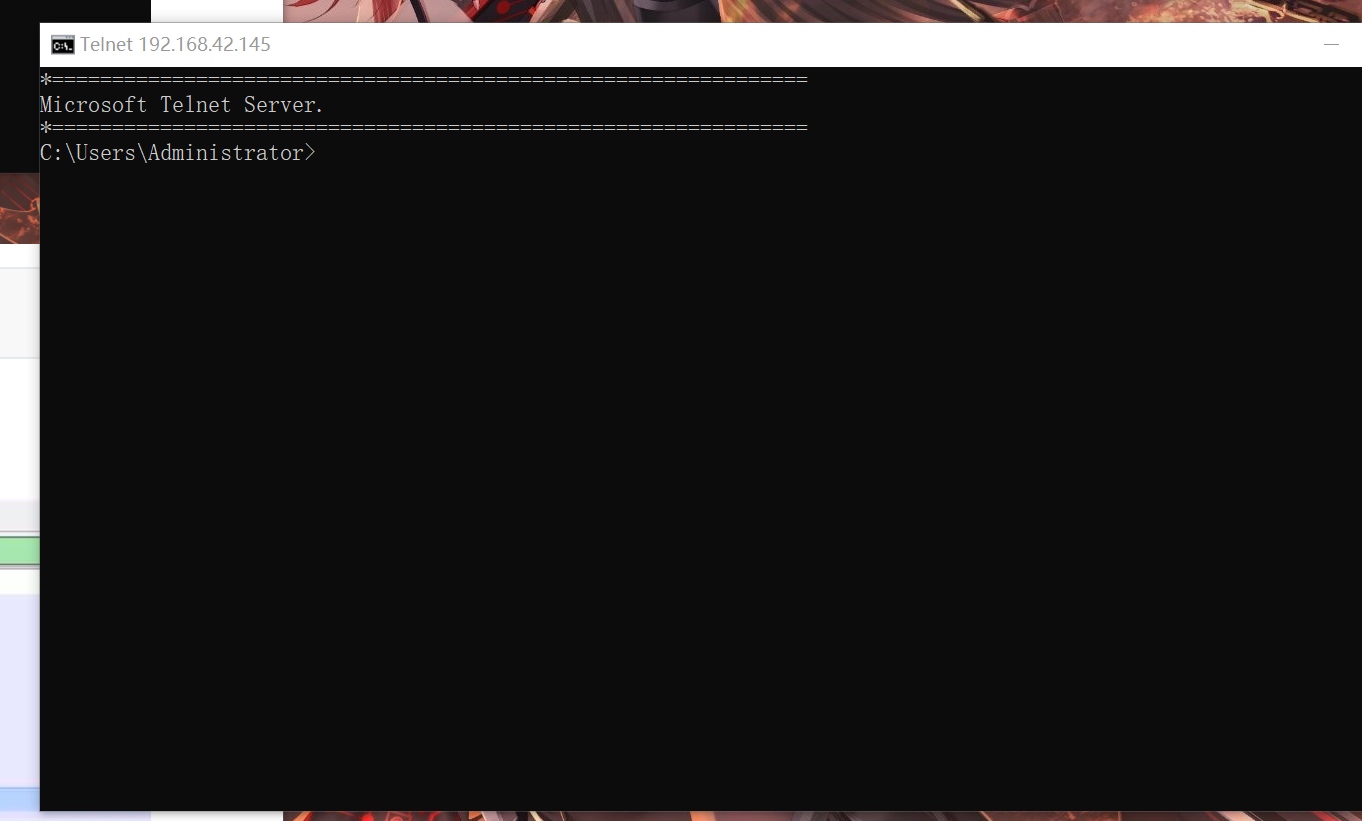

连接之后,会出现一个登录界面

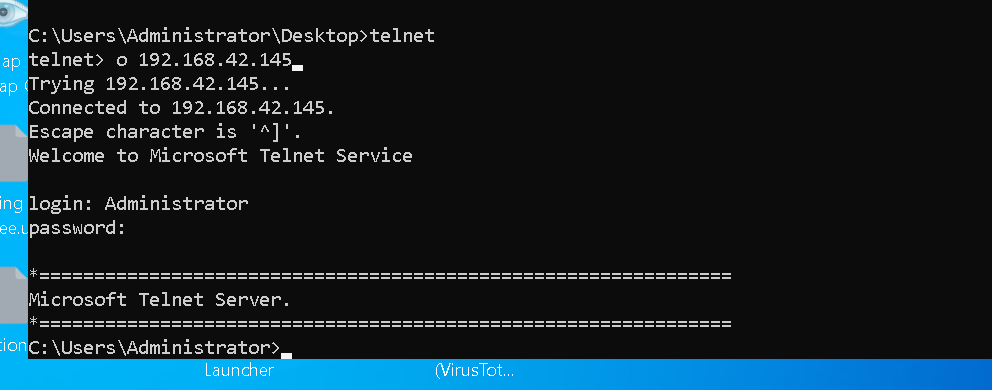

Administrator

hacker1961

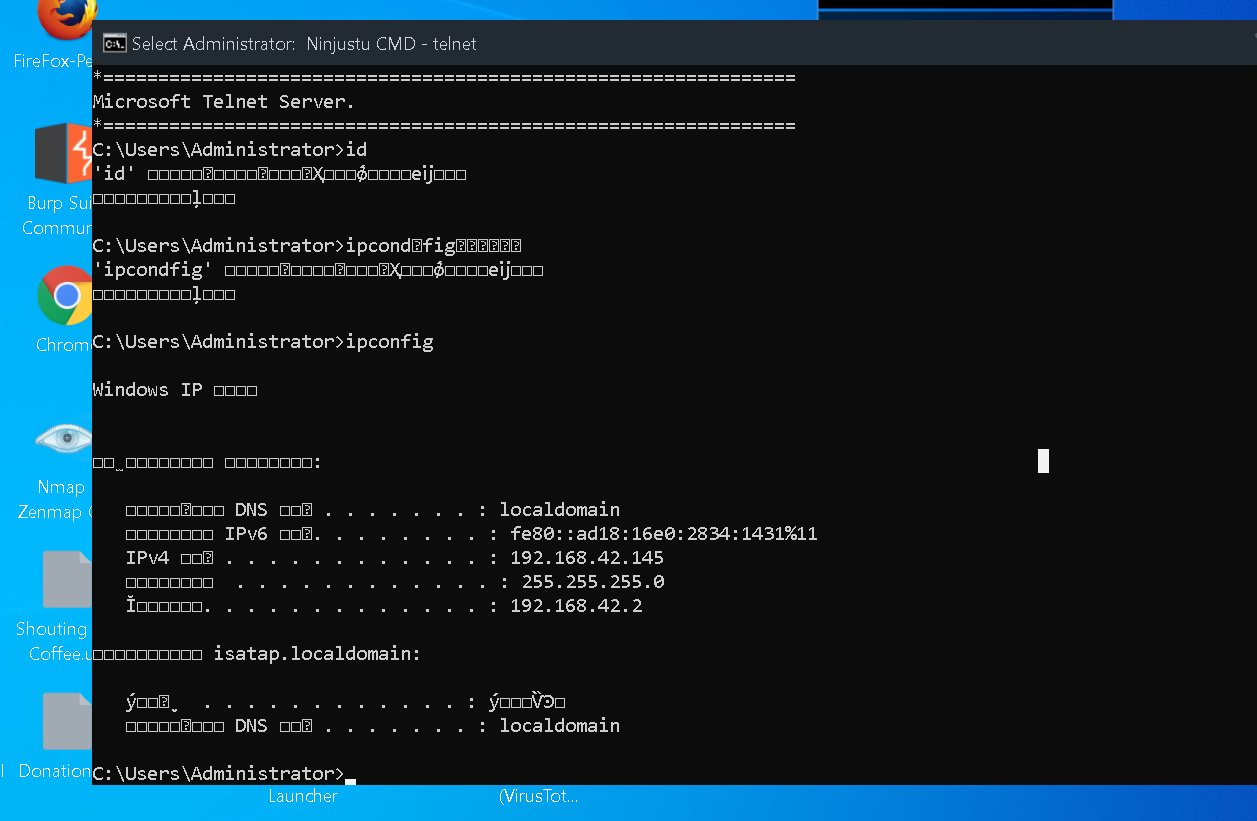

id

ipconfig

以上就完成了整个登录过程

telnet明文密码传输

telnet使用明文传输方式,我们可以在传输过程中看到明文的密码

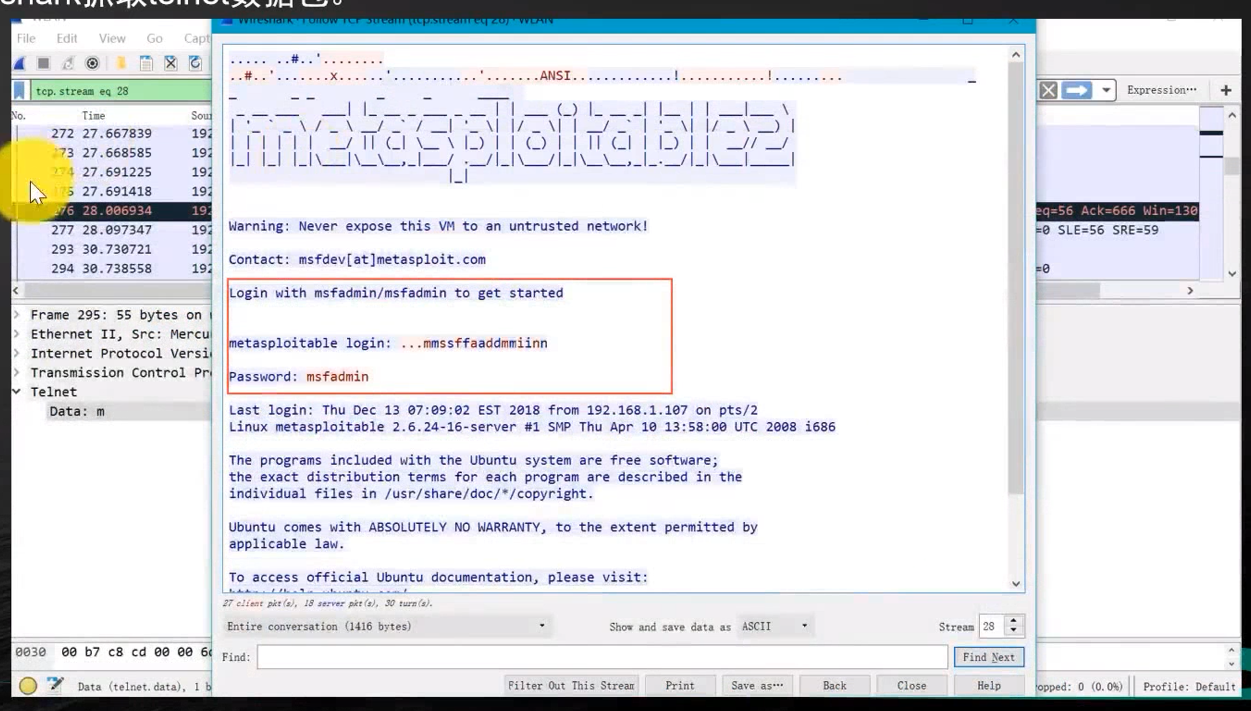

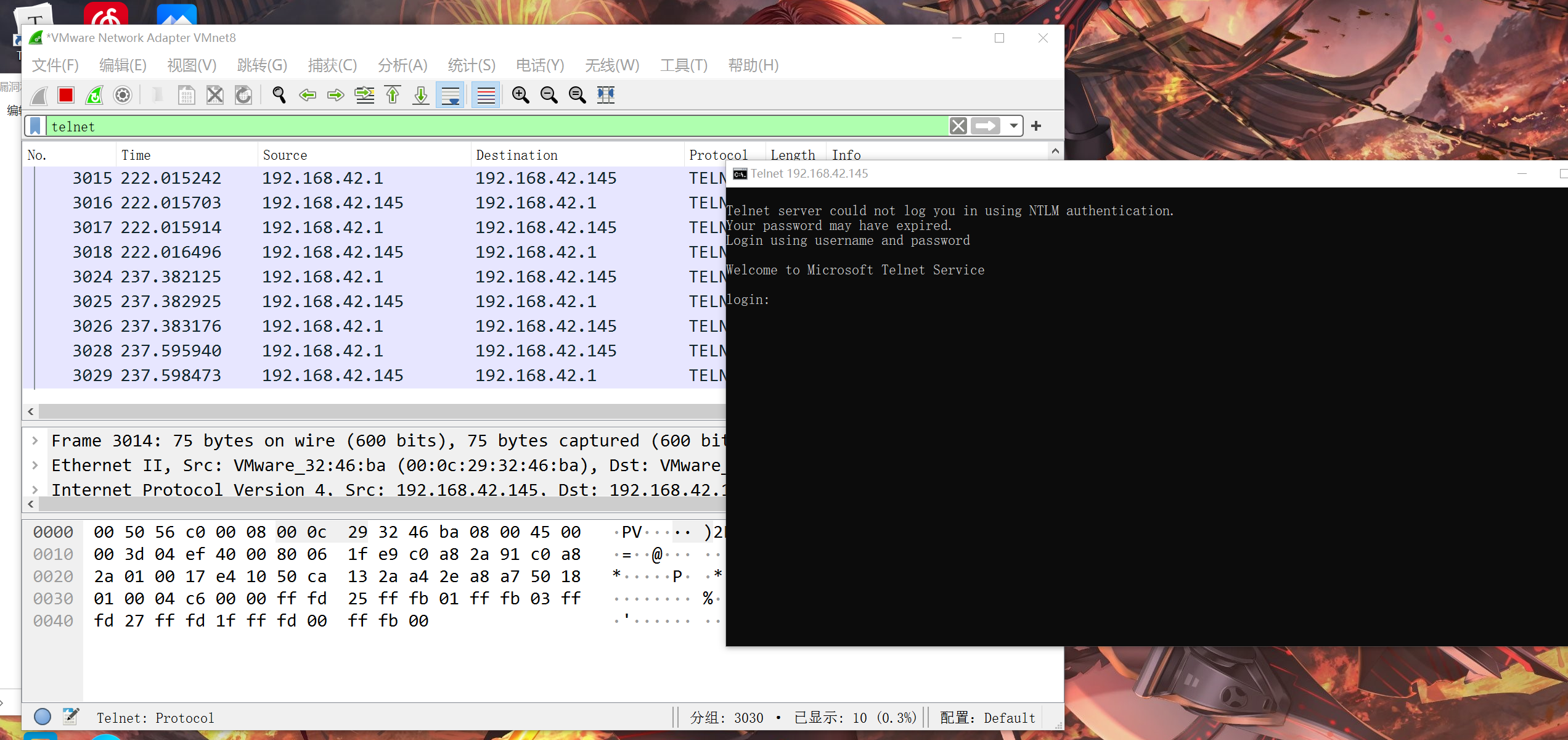

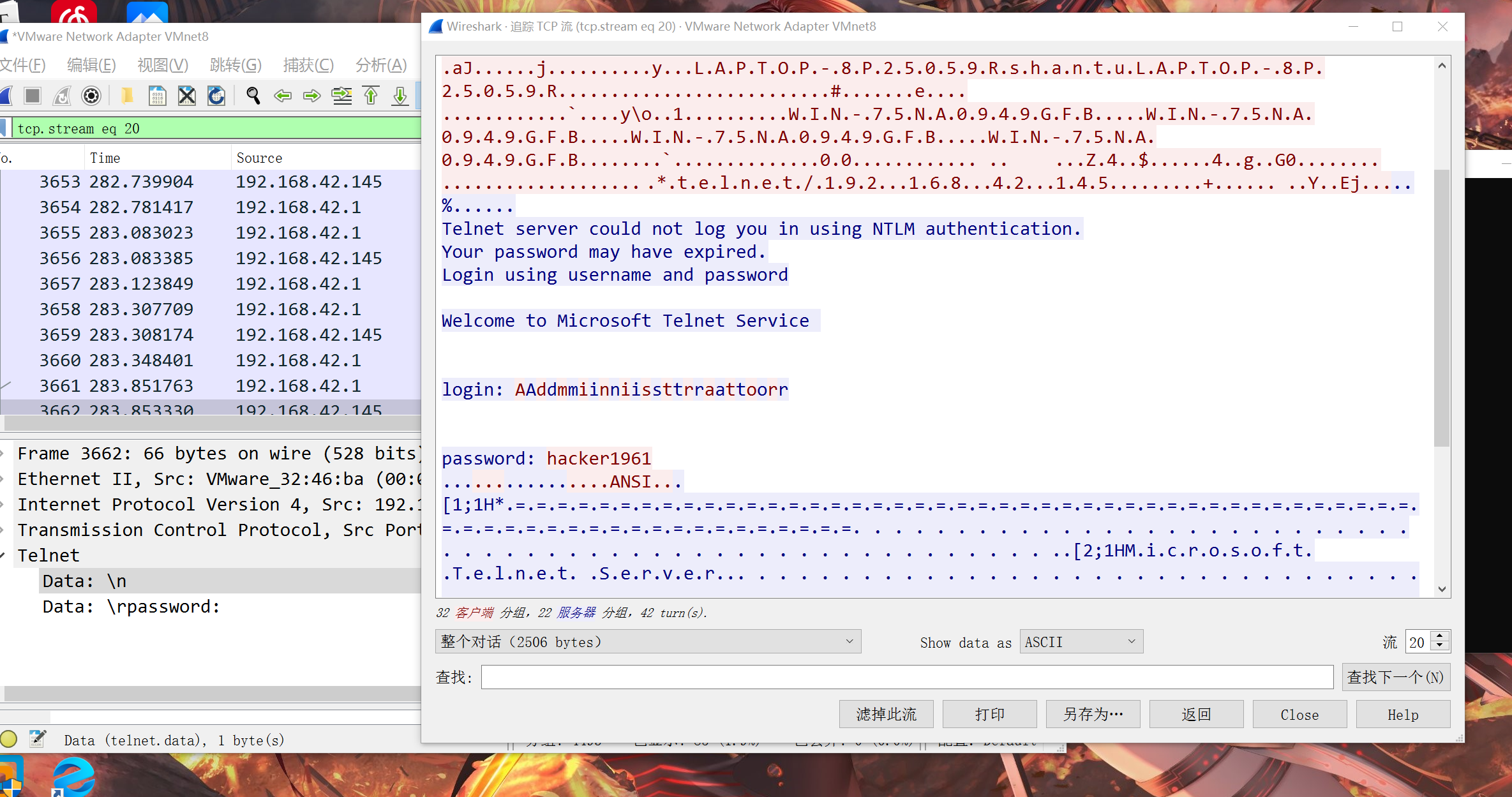

下面,我们就使用wireshark抓取telnet数据包,从而获取对应的明文密码,用户名

这是我们之前探测的用户名,可以看到密码用户名,都有

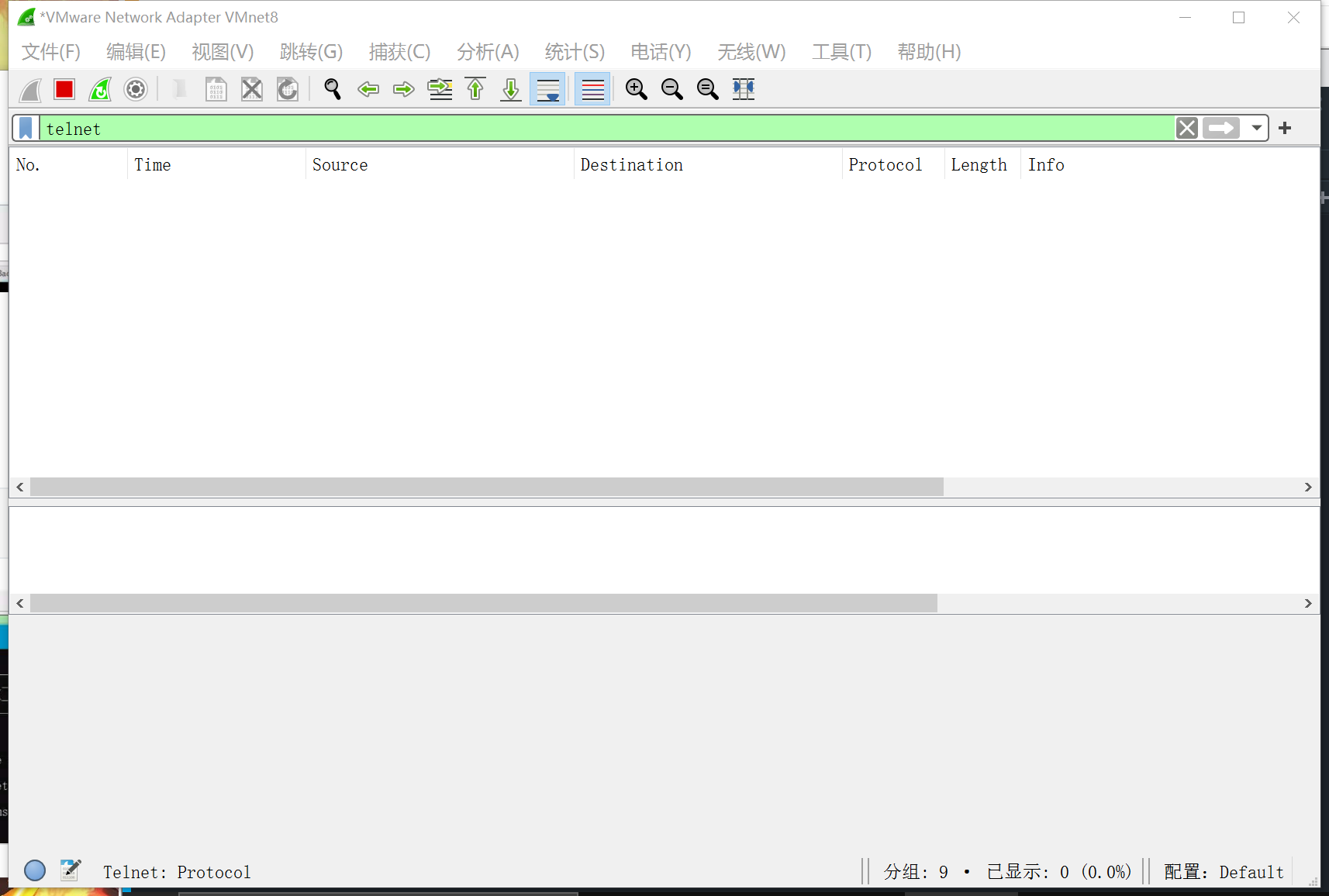

我们打开wireshark,选择对应的网卡,输入telnet进行筛选

打开客户端,进行重新连接

telnet

o 192.168.1.105

Administrator

hacker1961

完成登录,关闭抓包

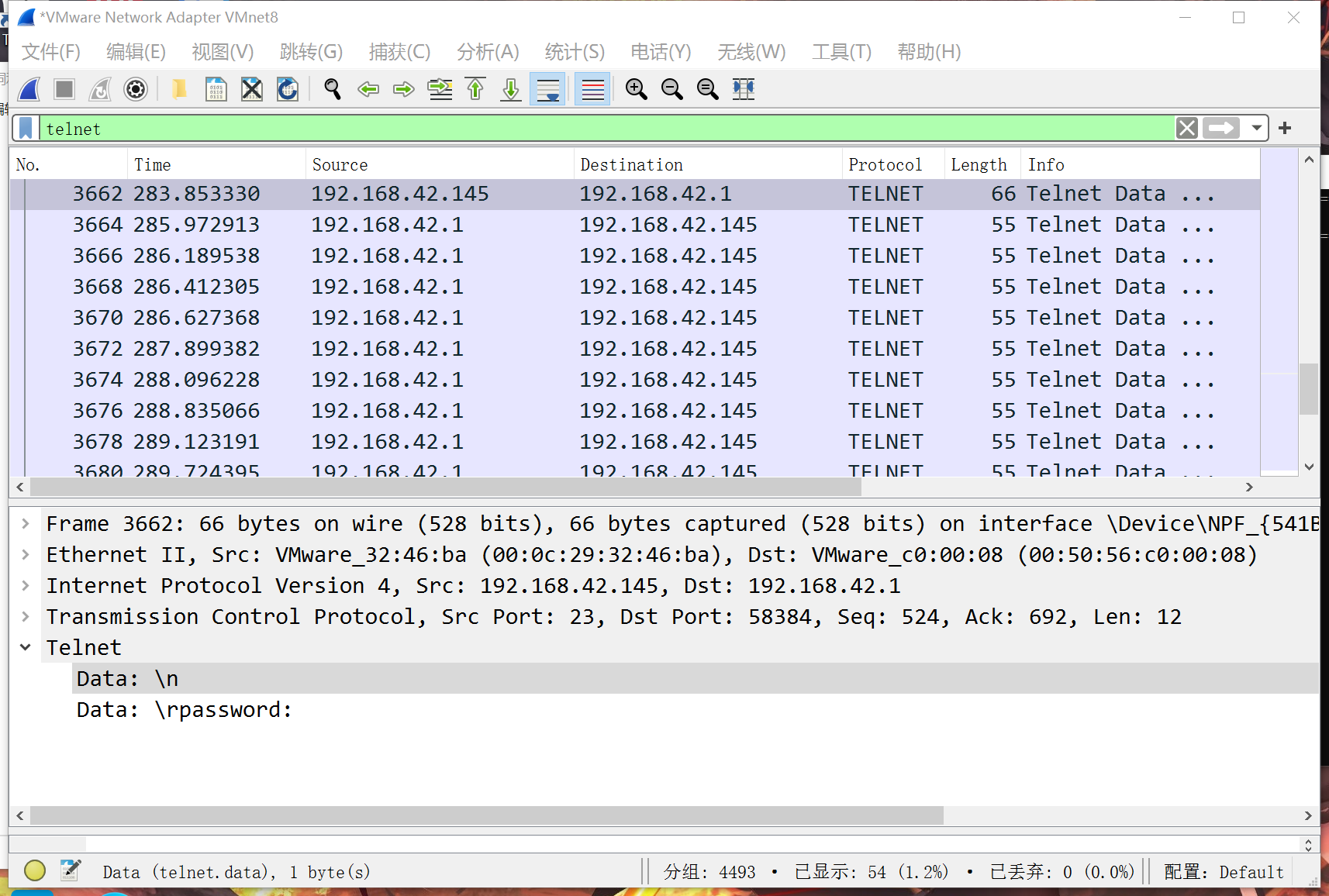

由此,我们可以看到自己对应的密码

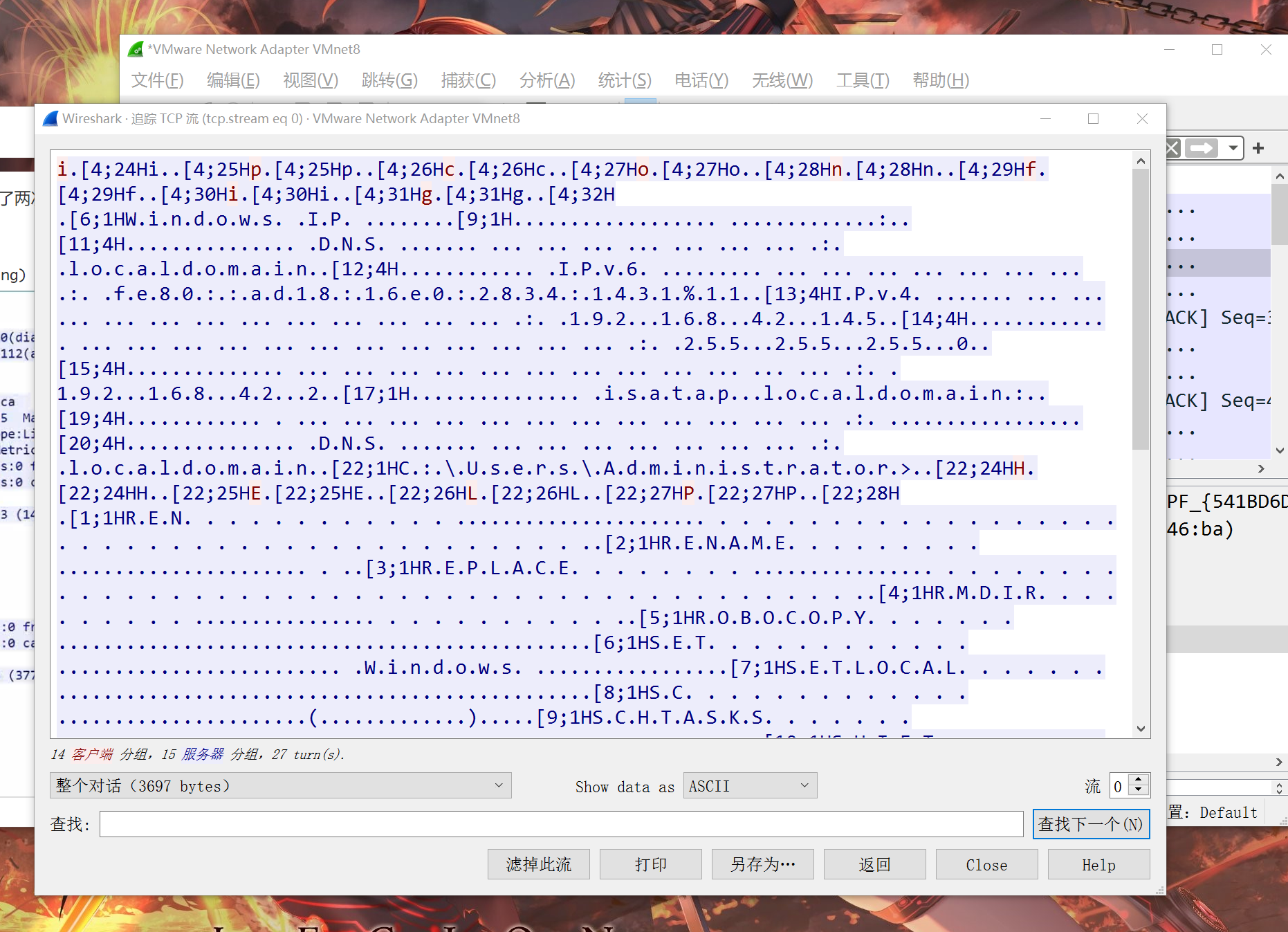

我们可以点中一个数据包,follow>tcp stream

这个时候,wireshark,会自动将我们对应的数据包,进行分析

得到我们传输的数据,我们可以看到这里的用户名,是经过了两次传输

我们进行传输数据,同样的,它也会抓取到

得到对应的信息

以上,我们就充分证明了telnet是经过明文传输的,我们可以使用wireshark抓包数据,抓取到对应的数据包,分析出对应的明文信息