reGeorg正向代理

原理

reGeorg主要是把内网服务器的端口通过 http/https 隧道转发到本机,形成一个隧道。用于目标服务器在内网或做了端口策略的情况下连接目标服务器内部开放端口。它利用 webshell 建立一个 socks 代理进行内网穿透,服务器必须支持 aspx、php 或 jsp 这些 web 程序中的一种。

reGeorg由服务端和客户端两部分组成。服务端有php、aspx、asph、jsp、node.js等多个版本,客户端则由python编写。其工作原理可简单描述为python客户端在本地监听一个端口,提供socks服务,并将数据通过http/https协议发送到服务端上,并从服务端上用socket实现转发

我们所使用的是客户端,在目标服务器上getshell后,上传的是对应的服务端。

下载地址

GitHub - sensepost/reGeorg: The successor to reDuh, pwn a bastion webserver and create SOCKS proxies through the DMZ. Pivot and pwn.

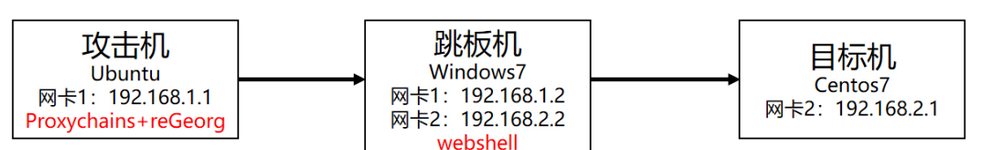

测试环境

攻击机:

python2.7(reGeorg不支持python3)

安装对应的库 pip install urllib3

跳板机: php 5.2.17

开始测试

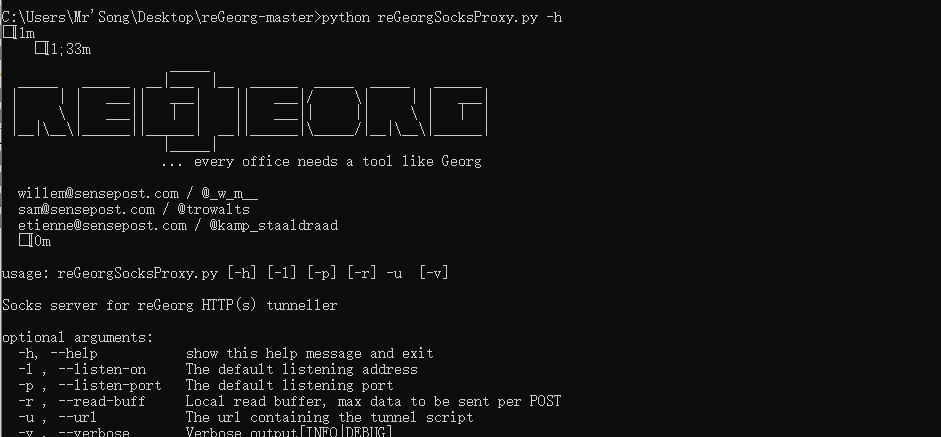

环境配置好之后,使用reGeorg-master>python reGeorgSocksProxy.py -h查看能否运行

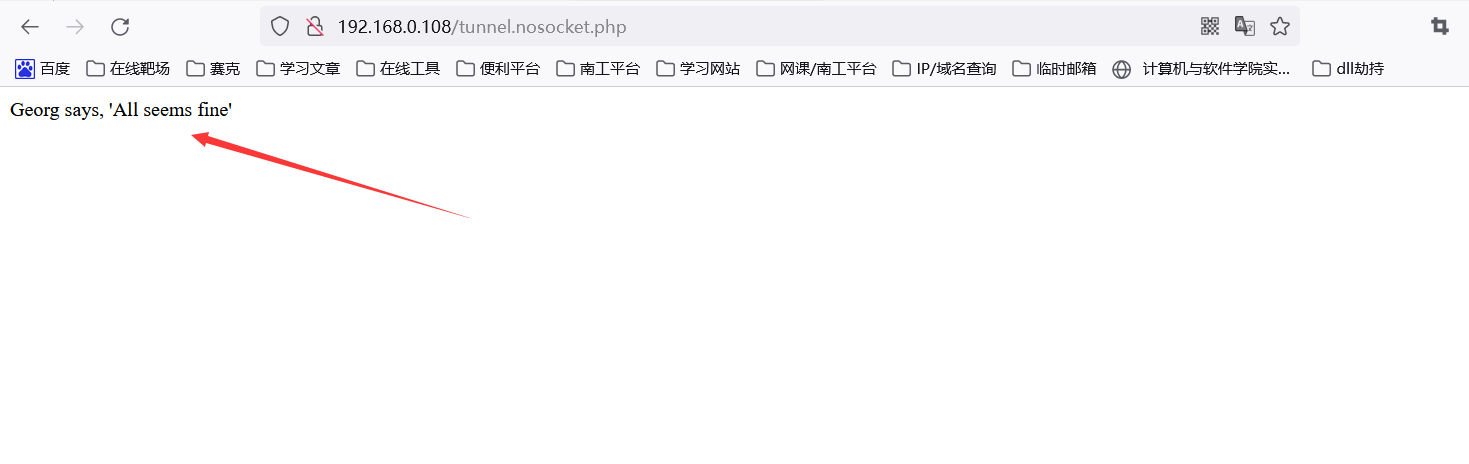

接下来需要在跳板机上面安装对应的服务端,上传tunnel.php或tunnel.nosocket.php

由于已经成功getshell并且跳板机的环境是php,因此可以直接上传服务端

访问跳板机,出现这一行字说明已经成功上传并且解析,然后使用客户端去连接服务端,并且建立一个提供socks代理的端口

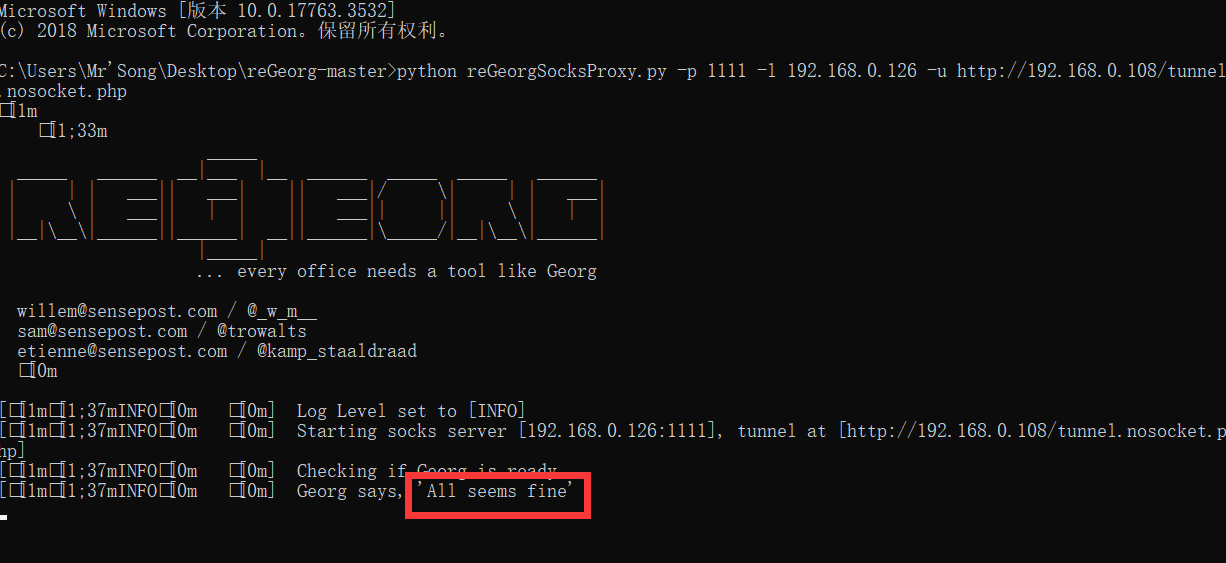

这里设置的端口就是提供socks服务的端口,ip是我们攻击机的ip吗,下面出现红框的内容就是说明连接成功

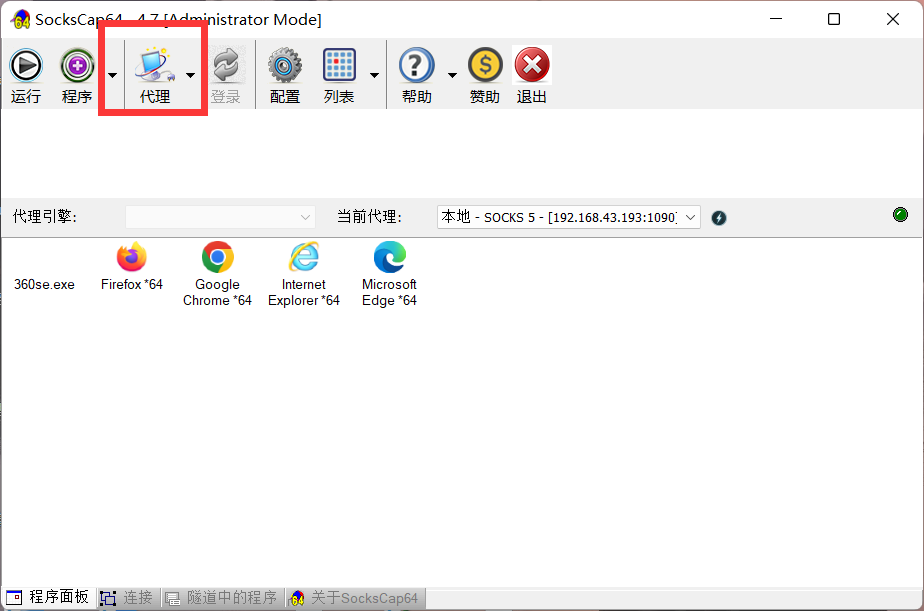

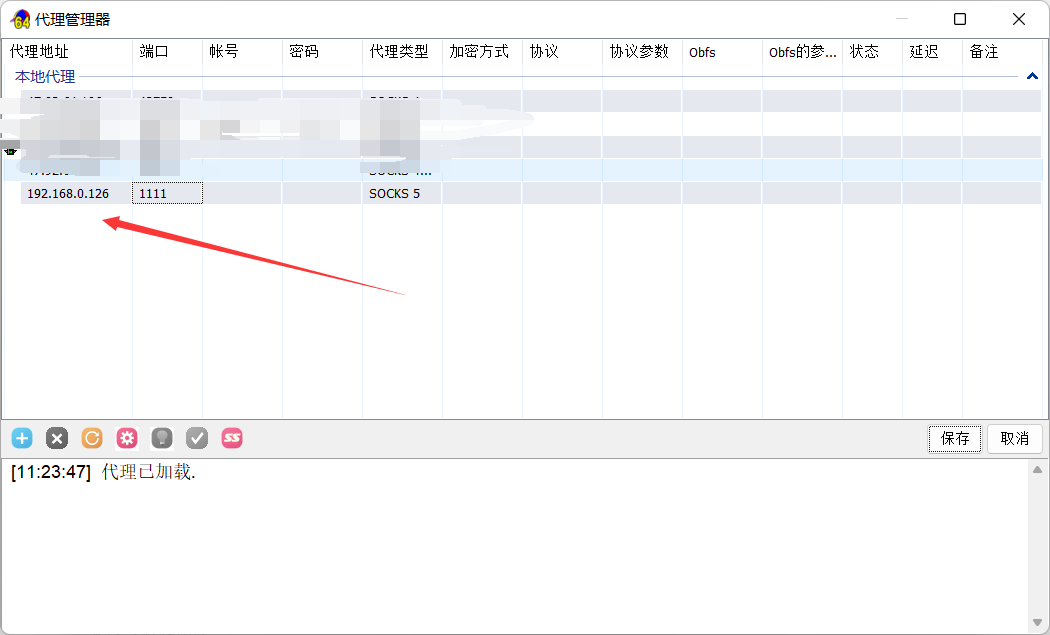

然后我们使用代理工具去连接

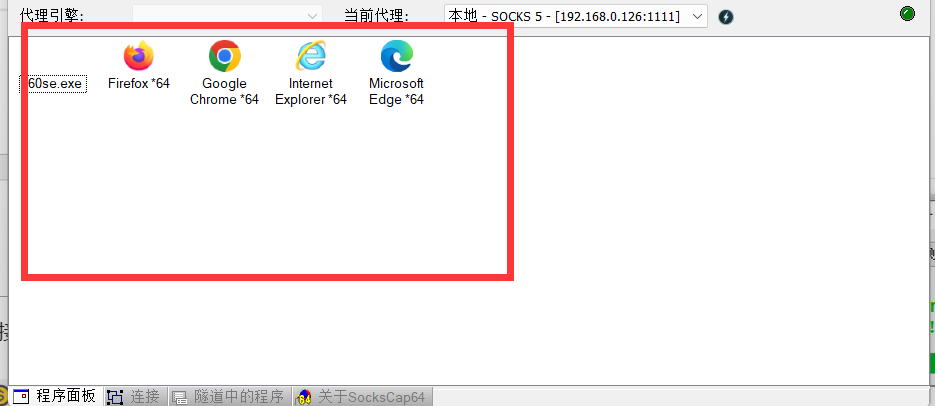

SocksCap64

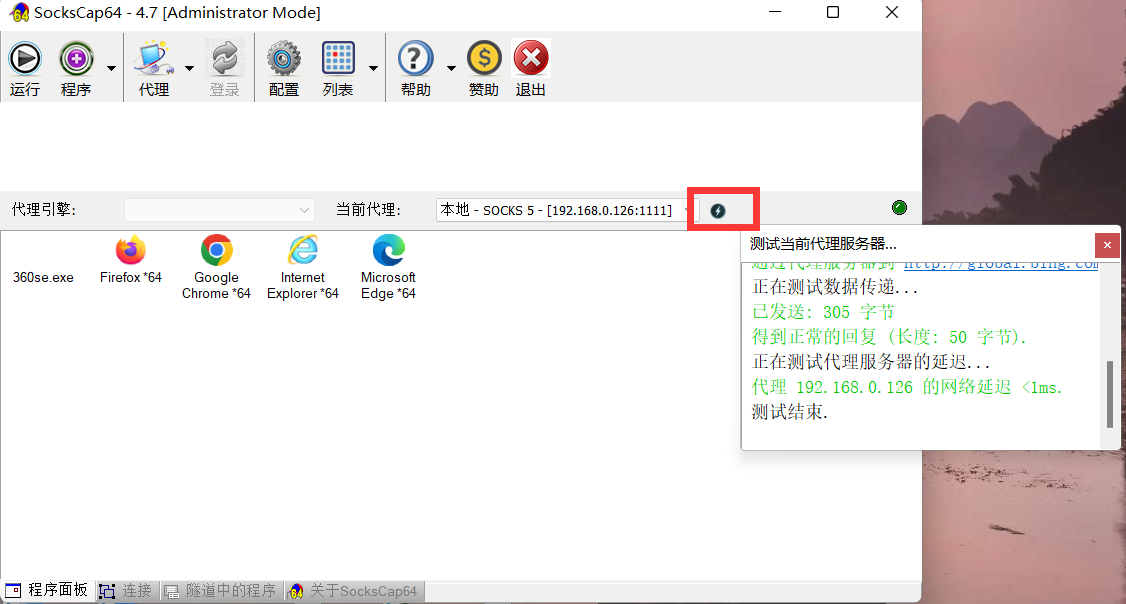

然后点击这里进行测试连接,连接成功

如果想让其他工具使用代理就在这里面添加

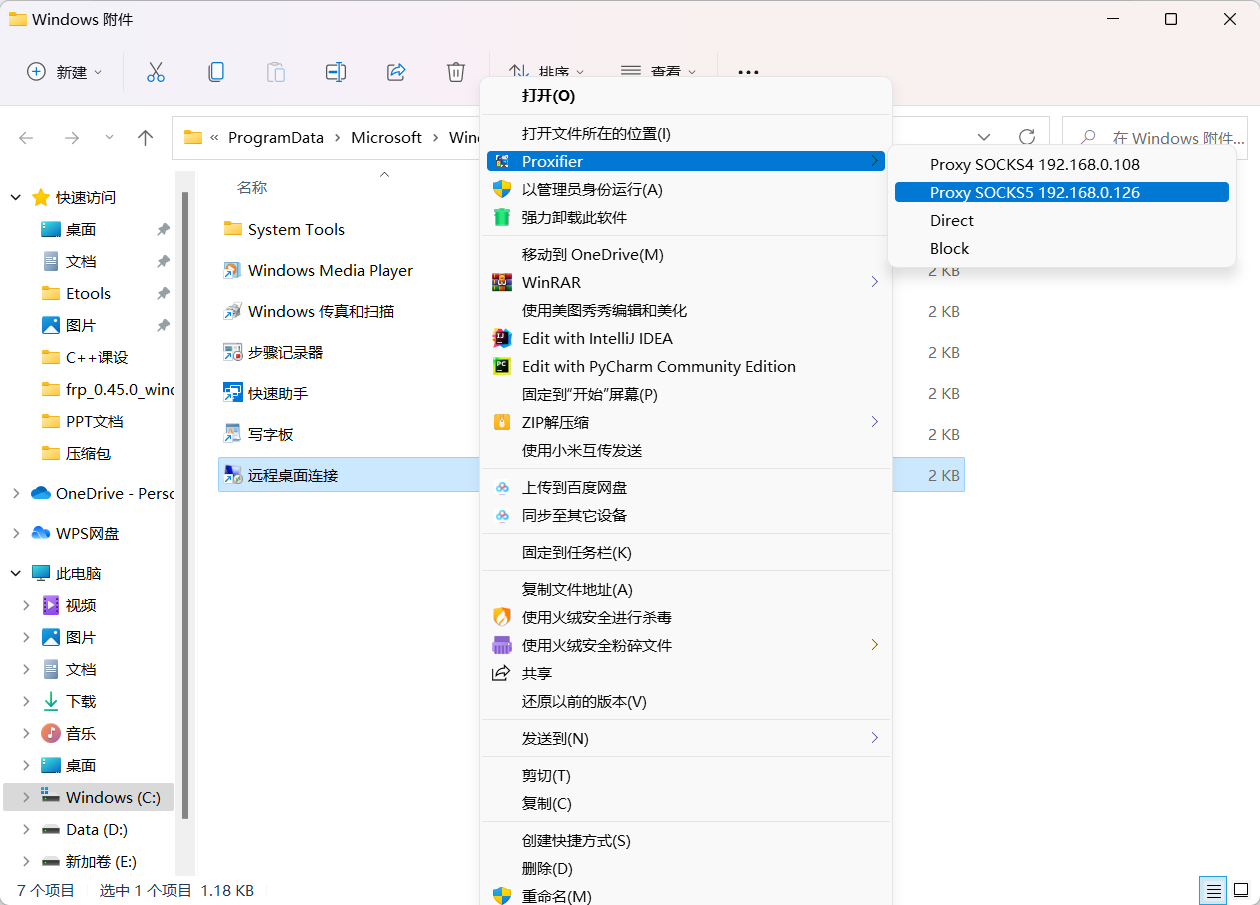

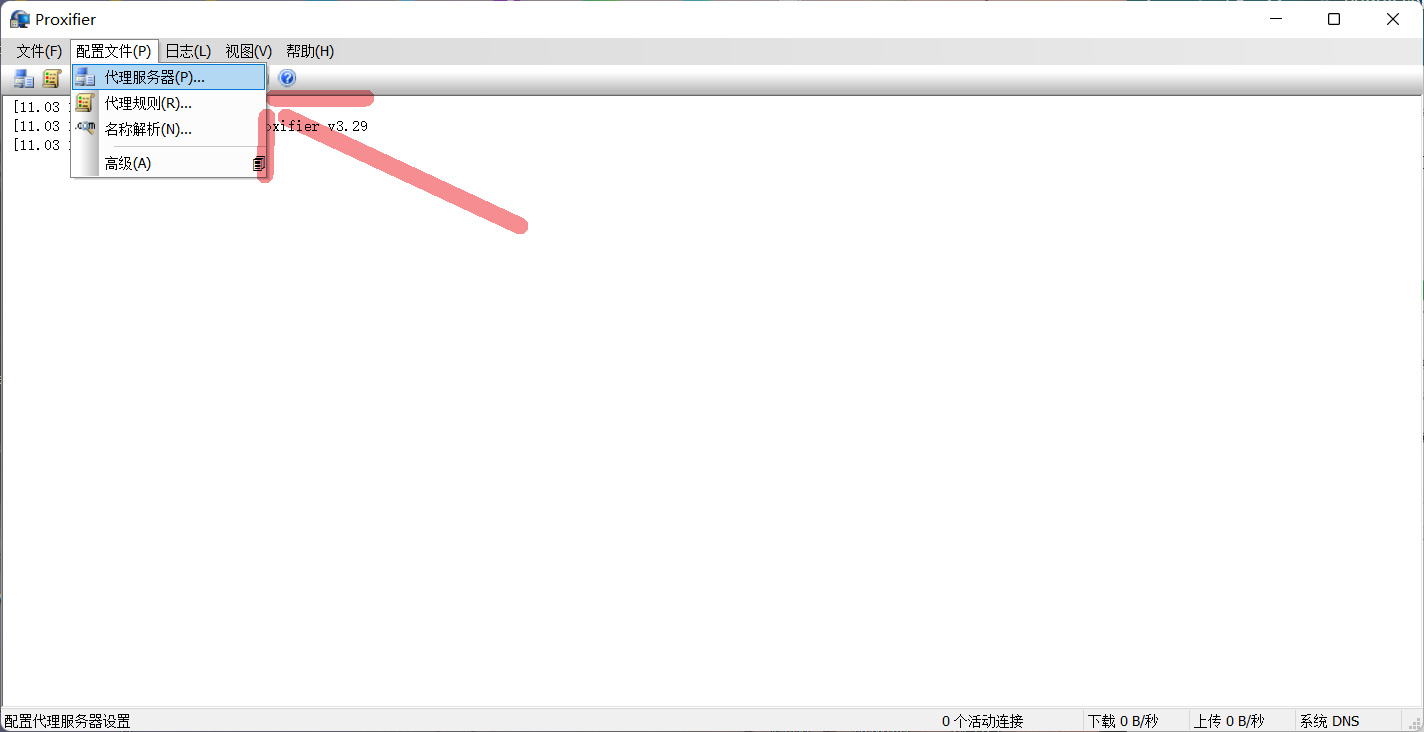

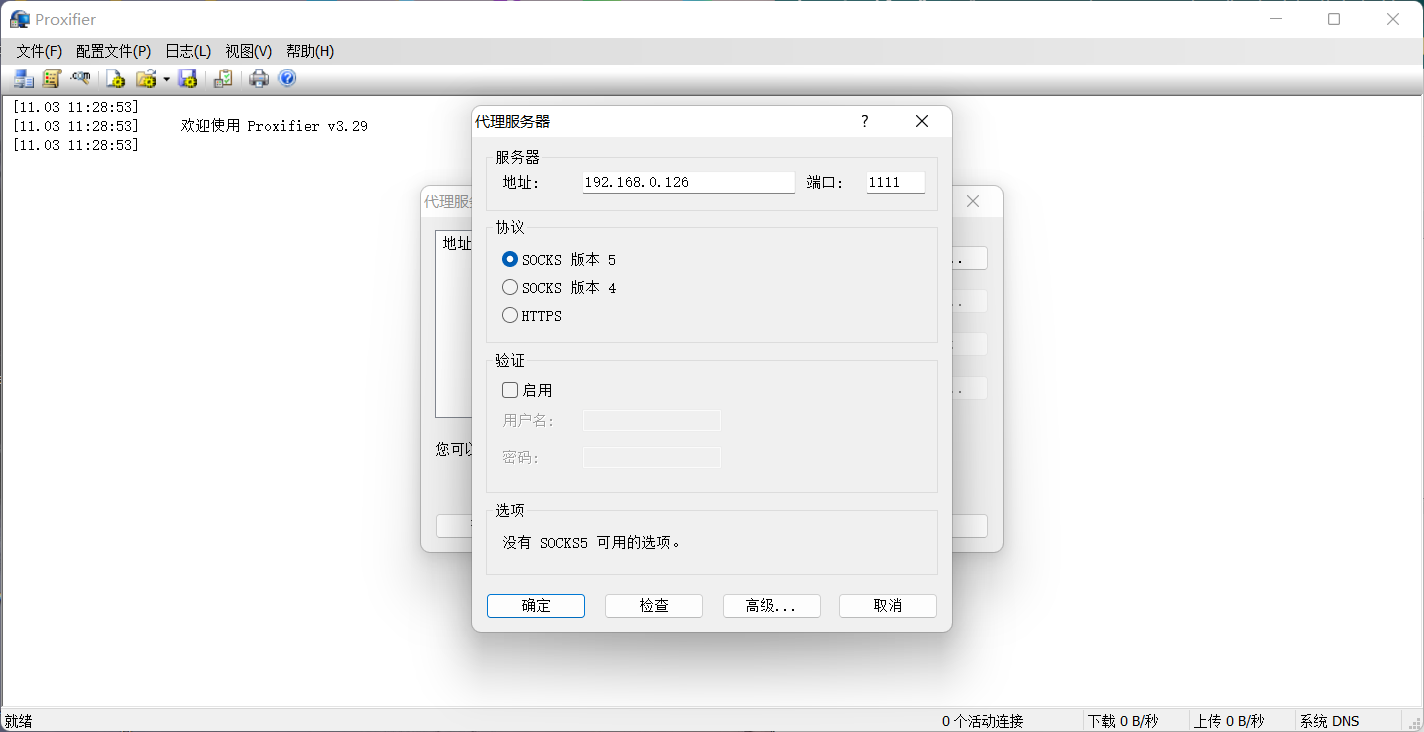

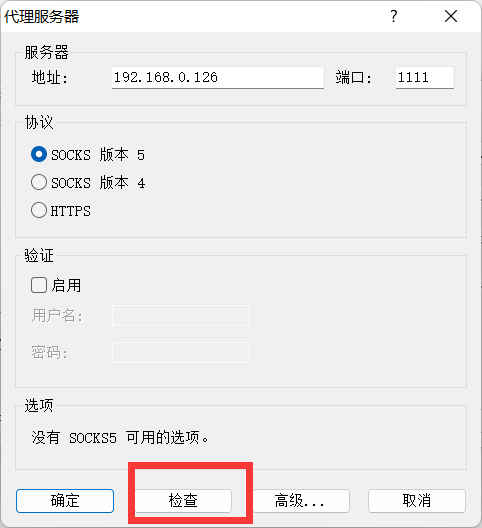

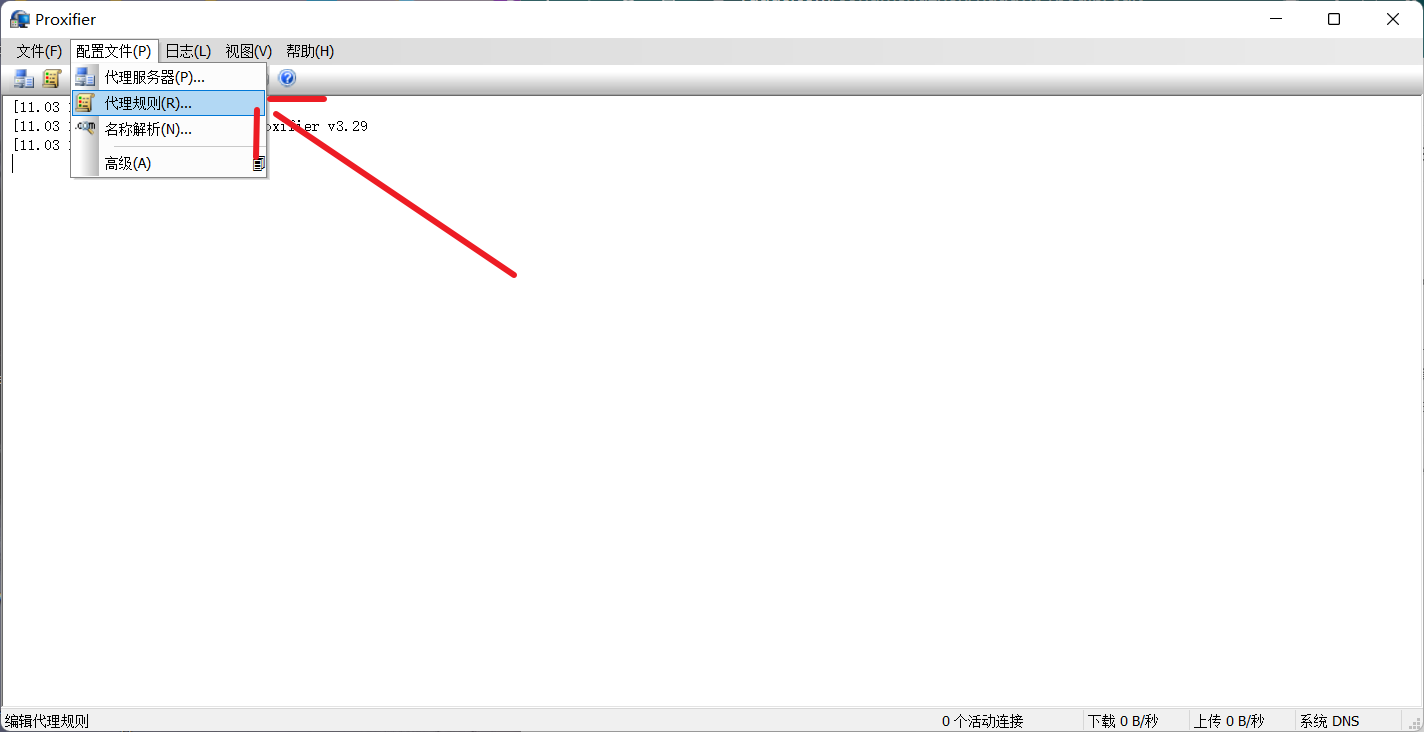

Proxifier

添加代理服务器

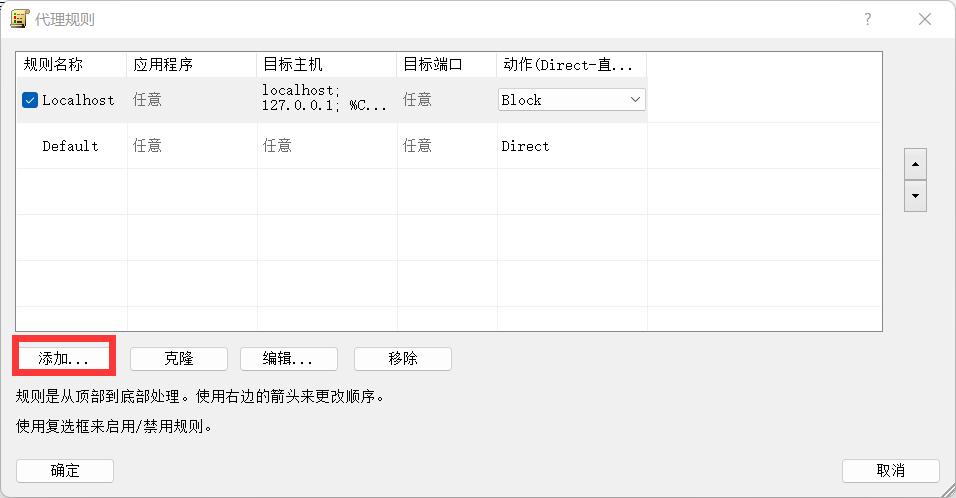

配置代理规则

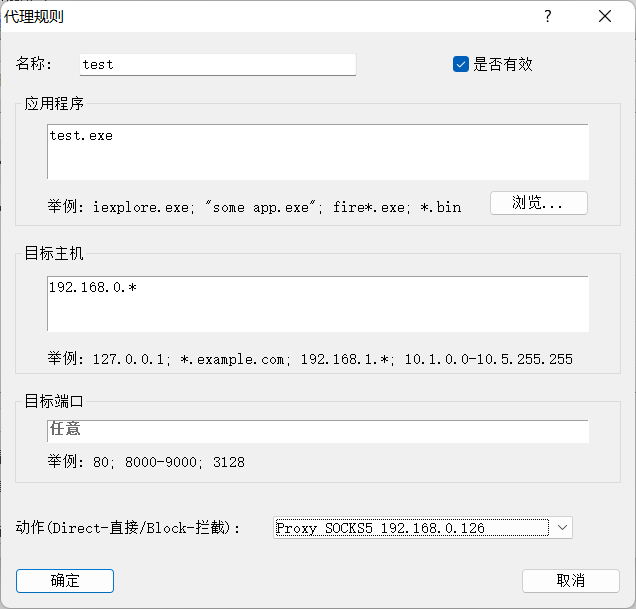

添加代理规则

应用程序:选择需要使用socks代理的程序,这里指定的是超级弱口令工具exe,其他程序请自行浏览添加

目标主机:如有内网环境,可选择添加其他网卡网段如 192.168.52.*,默认为全部

目标端口:如有需要,可以指定,默认为任意,随机选择端口

动作:proxy socks5 127.0.0.1 (使用socks代理访问)

Direct(不使用代理访问,直接访问)

block(拒绝访问)

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Accessories

使用其他软件可以直接右键,然后找到Proxifier打开,直接进行代理